Cloudflare ゼロトラストのコンポーネント紹介

ーCloudflare ゼロトラストソリューションコラムー

連載第1回

はじめに

これまでのコラムでは、主に CDN/WAF を紹介してきましたが、今回から複数回に分けて Cloudflare ゼロトラストソリューションの紹介になります。

ここではゼロトラストの基本理念の紹介は省略して、Cloudflare ゼロトラストの具体的な実装について紹介できればと考えております。

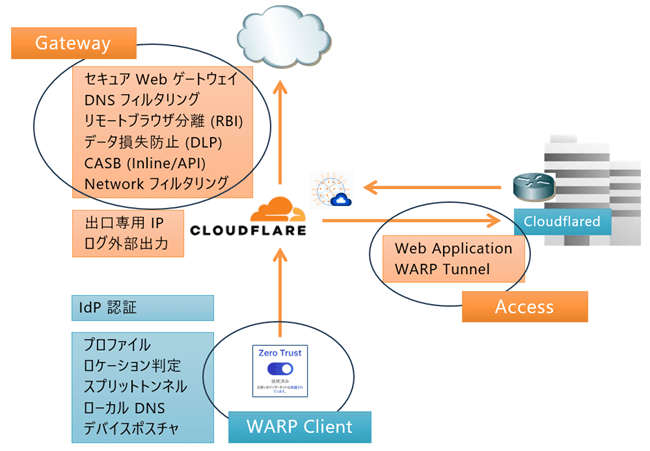

今回の内容は、Cloudflare ゼロトラストを構成する重要なコンポーネントである「Gateway」と「Access」そして「WARP Client」の紹介です。

Cloudflare ゼロトラストの構成概要

WARP Client とは

WARP Client とは、端末にインストールするエージェントソフトウェアであり、後述する Gateway のセキュア Web ゲートウェイをはじめ、Access の リモートアクセスを利用する場合に利用します。WARP Client を利用しないエージェントレスの方式もありますが、利用できる機能や利用できる場所が限られるので、エージェントレスは特定用途として扱い、やはり WARP Client の利用をお勧めします。

WARP Client をインストールすると、まずは WARP Client から自身の組織のゼロトラスト環境にログインします。

そのログインの際には様々な Identity Provider と連携してユーザ認証を行うことができますし、そのような環境が無い場合でも、メールアドレスと One-Time PIN による簡易的なユーザ認証がゲスト利用などで便利です。

そして、ユーザ属性や利用場所に応じてプロファイル機能を使い分けることにより、多様なオプション機能の柔軟な実装も可能です。

ログイン後には、任意に WARP トンネルを ON にすることで、 セキュリティ機能を提供する Gateway やリモートアクセスの Access を利用できます。

従来の VPN システムでは社外からの利用想定でしたが、WARP Client では社外でも社内でも常に WARP トンネルを ON として、Gateway や Access を利用できる次世代のネットワーク設計を検討してはどうでしょうか。

Gateway とは

Gateway とは、一般的には セキュア Web ゲートウェイ (SWG) と呼ばれており、Gateway を通過するインターネット通信を検査して、安全に通信させることができる様々なクラウド型のセキュリティ機能を提供しています。

具体的な機能の実装としては、従来のオンプレミス製品が提供していたセキュリティ機能、例えば、アンチマルウェア・アンチスパム・コンテンツフィルタリング・URL ブロッキングなどの提供のほか、有償アドオンの機能としては、リモートブラウザ分離 (RBI)・データ損失防止 (DLP) ・CASB ・出口専用 IP もあります。

標準実装として重要なのは DNS フィルタリングです。例えば、危険なサイトへの通信が発生した場合、従来はその通信自体を SWG で検査してブロックしていましたが、DNS フィルタリングでは DNS 名前解決の時点で判定してブロックできるセキュリティ機能になります。

一般的には、SWG は HTTP/HTTPS 以外の通信を検査できませんので、DNS 名前解決が原則使われるインターネット通信においては、HTTP/HTTPS 以外のプロトコル通信も DNS フィルタリングで検査できるので、SWG と合わせれば多重防御でより安心となります。

Access とは

Access は、社外から社内環境 または IaaS 環境へのリモートアクセス機能を提供します。

昨今話題になっているゼロトラストネットワークアクセス (ZTNA) であり、リモートワークが新たな働き方となる上で顕在化した従来の VPN システムの問題点(VPN アプライアンスやエージェントが必要・拡張性の課題・外部からの攻撃)を克服し、どの端末でもアクセスを可能にし、ユーザ ID や 属性による制御、およびアプリケーションレベルでの柔軟な制御を実現します。

リモートアクセスの通信方式で分類すると大きく2つあり、Web Application 型 と WARP Client 型です。

Web Application 型 は ZTNA 本来のリモートアクセス方式であり、どの端末からでも Web ブラウザで通信でき、柔軟なアクセス制御ができますが、その通信は原則 Web アプリケーションに限定されます。

もう一方の WARP Client 型は従来の VPN システムと同様にトンネル通信ですが、宛先に対して様々なプロトコルで通信が可能です。

Access の環境準備としては、攻撃対象にもなった VPN アプライアンスは不要ですが、社内 Web サーバとの通信経路を確保する必要があり、そのための Gateway と Web サーバ間のトンネル接続のために、Web サーバに cloudflared (デーモン) をインストールする作業が必要です。

ただ、cloudflared (デーモン) 様々な OS マシンに対応しているため、社内環境や IaaS 環境での展開や拡張性がとても高いです。

おわりに

今回は、Cloudflare の重要なコンポーネントである「WARP Client」「Gateway」「Access」の概要を紹介しました。

今後のコラムでは、それぞれコンポーネントの具体的な仕組みや実装について紹介します。

執筆者:

三井情報株式会社

ソリューション技術グループ ソリューション第二技術本部 次世代基盤技術部 第二技術室