セキュア Web ゲートウェイの仕組み

ーCloudflare ゼロトラストソリューションコラムー

連載第3回

はじめに

今回は、Gateway で利用できるセキュア Web ゲートウェイを紹介します。

セキュア Web ゲートウェイを利用するには大きく2つの方法があります。

- WARP Client をインストールし、Gateway にトンネル接続する

- PAC ファイルを利用した Gateway へのプロキシ転送

今回の内容は、前回のコラムで紹介した WARP Client のトンネル接続からの利用を想定しております。

セキュア Web ゲートウェイとは

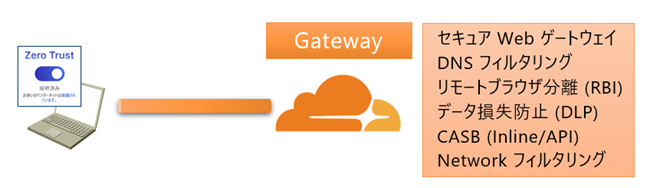

Gateway ではいくつかのセキュリティ機能があり、標準で実装される セキュア Web ゲートウェイ や DNS フィルタリングのほか、有償アドオンとしてリモートブラウザ分離 (RBI)・データ損失防止 (DLP) ・CASB があります。

今回の紹介は セキュア Web ゲートウェイであり、従来のオンプレミス製品が提供していたセキュリティ機能、例えば、アンチマルウェア・アンチスパム・コンテンツフィルタリング・URL ブロッキングなどの機能を提供します。

個々の機能の紹介は割愛しますが、以下より具体的な設定方法を紹介します。

セキュア Web ゲートウェイの設定

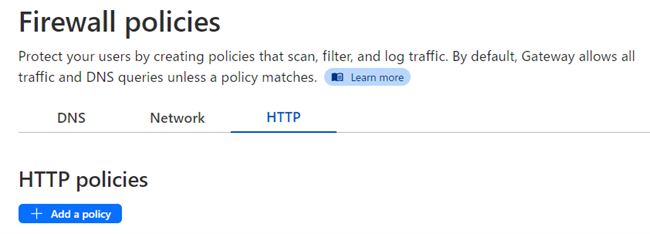

Cloudflare の SWG 設定では、従来のセキュリティ製品ではあったアンチスパム・コンテンツフィルタリングなどの個々の設定メニューが無く、以下のような [ HTTP ポリシー ] の設定メニューが1つのみです。

では、新しい HTTP ポリシーを追加して、実際のセキュア Web ゲートウェイの設定を見てみましょう。

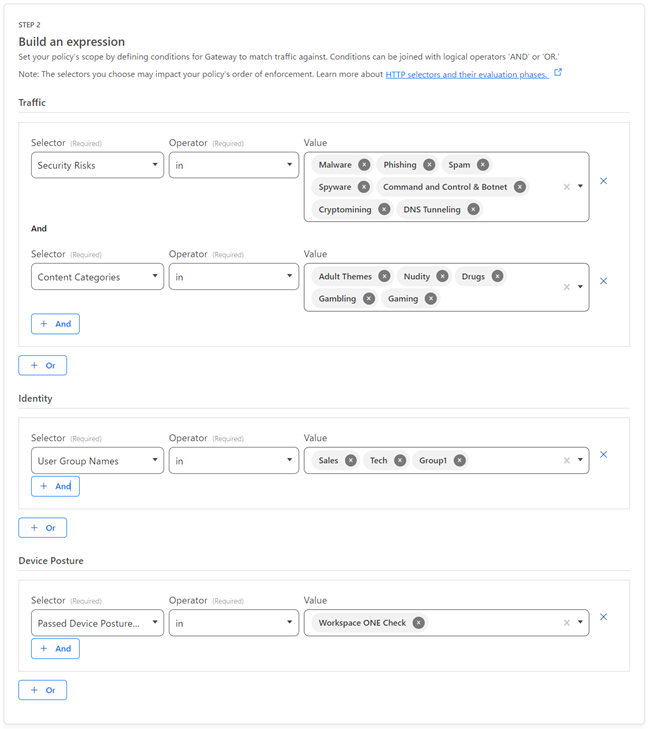

1つ1つの HTTP ポリシーの設定では、当該ポリシーの一致条件として [ トラフィック ] [ アイデンティティ ] [ デバイスポスチャ ] を組み合わせて設定することになります。特に [トラフィック ]では画像サンプルのように様々な要素を組み合わせて定義することで、アンチマルウェア・アンチスパム・コンテンツフィルタリング・URL ブロッキング・データ損失防止 (DLP) などの目的の機能を実装していきます。

さらに [アイデンティティ ]では、例えばユーザ情報のグループ属性を条件にしたり、 [ デバイスポスチャ ] による端末の検査結果を条件にしたりと、様々な組み合わせでより柔軟なポリシー設定を実現できます。

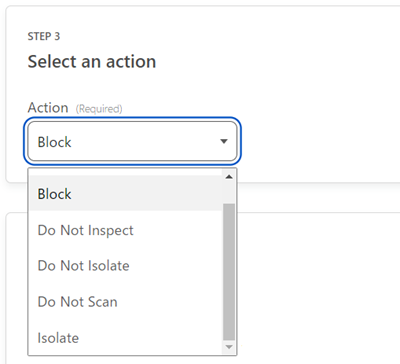

最後にアクション設定です。

通常の設定は「ブロック」になりますが、その他の設定として、「リモートブラウザ分離 (Isolate)」も簡単に実装できますし、また「TLS 復号化しない (Do Not Inspect)」や「AV 検査しない (Do Not Scan)」などの除外アクションも設定できます。

おわりに

今回は、セキュア Web ゲートウェイの HTTP ポリシー設定を紹介しました。

従来のセキュリティ製品のようなアンチマルウェアなどの個々の設定メニューが無くなり、構成としては非常にシンプルになりましたが、様々な要素を組み合わせて実装できるので、非常に柔軟性の高いポリシー設定も実装できます。

なお、今回は WARP Client の利用を想定していますが、WARP Client を利用できない場合にはプロキシを利用した転送方法もあります。

ただ、プロキシ方式の場合は、利用できる機能や利用できる場所が限定されますので、特定の用途として扱い、主に業務 PC を利用するならば、WARP Client をインストールして社外でも社内でも SWG を利用することをお勧めします。

次回は DNS フィルタリングの概要と実装について紹介します。

執筆者:

三井情報株式会社

ソリューション技術グループ ソリューション第二技術本部 次世代基盤技術部 第二技術室