WARP Client 型 ゼロトラストネットワークアクセス

ーCloudflare ゼロトラストソリューションコラムー

連載第6回

はじめに

前回に引き続き、Cloudflare の Access で利用できるゼロトラストネットワークアクセス (ZTNA) の紹介になります。

Access ではリモートアクセスの通信方式として大きく以下2つに分類され、お客様の業務形態に応じて選択が必要になります。

- Web Application :Web ブラウザ通信型のリモートアクセス

- WARP Client 型:VPNトンネル接続によるリモートアクセス

ここではゼロトラストの基本理念そのものの紹介はしませんが、今回のコラムでは、「WARP Client 型 のリモートアクセス」についてZTNA がどのように実装されているか、その特徴を実際の導入手順を追いながら紹介します。

WARP Client 型の特徴と導入の流れ

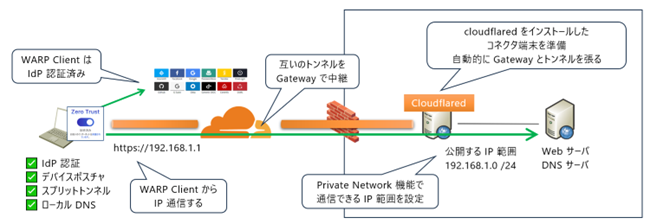

WARP Client 型のリモートアクセスは、構成は Web Application 型の拡張となり、端末には WARP Client をインストールしてGateway にトンネル接続してからの通信方式となります。トンネル接続の通信となるため、様々なプロトコルで通信が可能です。

WARP Client の利用のためにすでにユーザ認証済みであり、アクセスごとのユーザ認証は必要ありません。

アプリケーション単位の細かい制御はできませんが、L3 / L4 などネットワークレベルのアクセス制御は可能です。

Access の環境準備としては、固定的な VPN アプライアンスは不要ですが、通信対象となる Web サーバに社外からの通信経路を確保するために、一般的には、cloudflared (デーモン) をインストールしたコネクタ端末を配置して、Gateway とのトンネル接続を構成します。

このようなリモートアクセスを構成するために、以下より具体的な実装の流れを通じて紹介していきます。

① Identity Provider 認証の準備

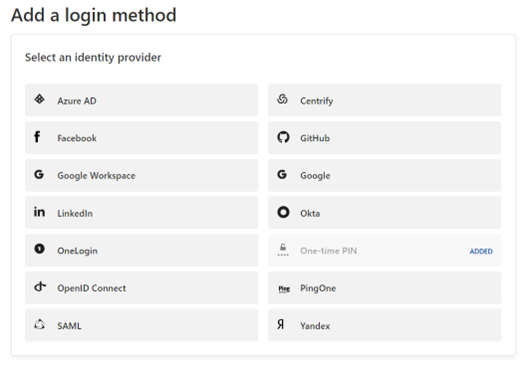

Identity Provider との認証連携はオプションではありますが、利用するには Identity Provider 側の設定と合わせて準備する必要があります。

WARP Client 利用の場合では、組織のゼロトラスト環境にログインするためにユーザ認証が求められます。

現在 Identity Provider を利用していない場合は、メールアドレスと認証コードによる簡易的なユーザ認証も可能です。(One-time PIN)

Cloudflare では現在以下のような Identity Provider に対応しています。( IdP 連携方法は省略)

② Access 環境の準備

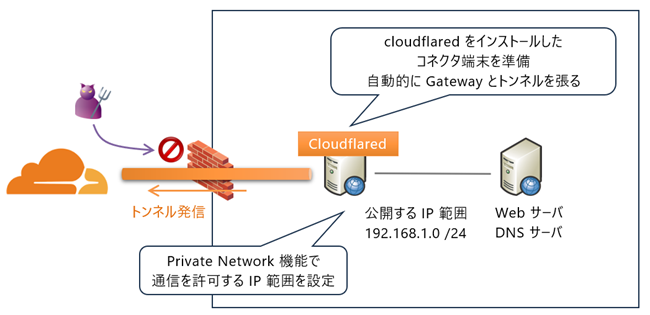

社外から 社内環境 または IaaS 環境の Web サーバにアクセスするにしても、当然ながら Web サーバへの通信経路がなければ通信できません。

Access では、WAN 接続するような固定的な VPN アプライアンスは必要ありませんが、Gateway 間でトンネル接続が必要になります。

WARP Client 型では一般的には、cloudflared (エージェント) をインストールしたコネクタ端末を配置して、 Gateway とトンネル接続させます。

Web サーバはコネクタ端末から通信する場所に配置し、Gateway から Web サーバへの通信経路が確保されます。

また、 VPN アプライアンスを無くし、トンネル発信を cloudflared 端末発信とすることで、外部からの攻撃に対してもより強固になりました。

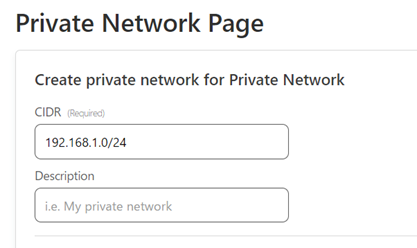

③ 通信を許可する IP 範囲を設定

上記の コネクタ端末に cloudflared (エージェント) をインストールする構成の際に、通信を許可する IP 範囲を設定します。

WARP Client が Gateway とトンネル接続されている状態でしたら、許可された IP 範囲に対して IP 通信することができます。

画像サンプルでは 、IP 範囲 [ 192.168.1.0/24 ] を設定しています。

④ Network ポリシーを設定する

WARP Client 型では、Application ポリシーを使ってのアプリケーション単位の細かい制御はできませんが、ユーザ ID やグループ属性に応じたアクセス制御、L3 / L4 などのネットワークレベルのアクセス制御が可能です。

Application ポリシーはホスト単位の設定で、Network ポリシーはネットワーク全体で設定できるため、Network ポリシーの方が便利です。

⑤ WARP Client で組織ゼロトラスト環境にログインする

WARP Client をインストールした直後には、組織のゼロトラスト環境にログインし、ユーザ認証はすでに完了となります。

そのため、社内 Web サーバなどへのアクセスごとにユーザ認証は求められません。

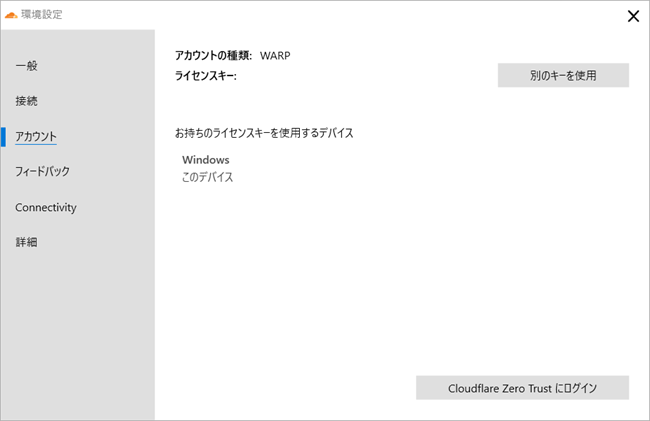

以下は WARP Client の環境設定から組織のゼロトラスト環境へのログインを開始します。

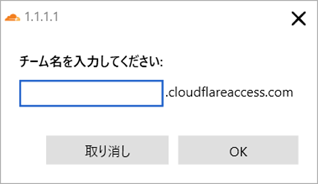

組織のゼロトラスト環境のチーム名を入力します。

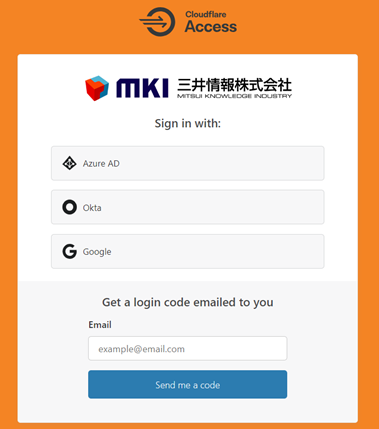

自動的に Cloudflare の IdP 認証画面にリダイレクトされ、指定された Identity Provider を選択してユーザ認証を行います。

Identity Provider を利用していない場合は、メールアドレスと One-Time PIN による簡易的なユーザ認証も可能です。

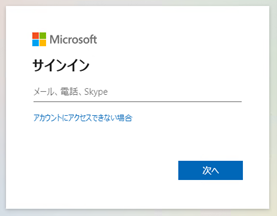

例えば、 Azure AD 連携の場合は、Microsoft サインイン画面が表示され、ユーザ認証を実施します。

ユーザ認証後は組織のゼロトラスト環境にログインされます。

⑥ WARP トンネルを ON にして 対象 Web サーバに通信できる

組織のゼロトラスト環境にログイン後は、任意に WARP Client のスイッチを ON にすることで Gateway へのトンネル接続が確立されます。

トンネル接続後は Gateway や Access を利用できるようになり、対象の Web サーバと IP 通信できるようになります。

WARP Client 型が適している条件・制限される事項

以上、WARP Client 型の導入の流れを説明した上で、WARP Client 型が適している条件、また制限される事項をまとめてみました。

- 既存 VPN システムの利用形態をそのまま踏襲し、設計や移行を簡単にしたい

- SWG を使うために WARP Client をインストールするので、WARP Client 型でよい

- Web アプリケーション以外のプロトコル通信にも対応したい

- アプリケーション単位の細かい制御はできないが、L3 / L4 レベルのアクセス制御で十分である

- WARP Client や 証明書をインストールする必要がある

おわりに

以上で、WARP Client 型のリモートアクセスの紹介は終わりです。

前回のコラムの Web Application 型のリモートアクセスと合わせて、ゼロトラストネットワークアクセス (ZTNA) を採用するにしても、現実的には、お客様の利用方法や通信形態によって、WARP Client 型 と Web Application 型の2つの実装を検討する必要があります。

もし、Cloudflare のゼロトラストをご検討される場合は、両者の比較検討に少しでも役立てれば幸いです。

執筆者:

三井情報株式会社

ソリューション技術グループ ソリューション第二技術本部 次世代基盤技術部 第二技術室