VPNを使わずに、安全で快適な

リモートワーク環境を実現

コロナ禍で急きょテレワーク環境を整えたものの…

リモートワーク時のVPN接続、こんな課題をお持ちではありませんか?

01

VPN機器の脆弱性を狙ったサイバー攻撃への対策をしたい

02

セキュリティパッチ適用等、運用負荷が高くて困っている

03

通信速度の遅さや接続の不安定さに対する利用者からの不満

そのお悩み、Cloudflare Zero Trustでまとめて解決できます!

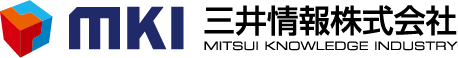

Cloudflare Zero Trustとは

社内アプリケーションとインターネットへの安全なアクセスを実現!

全ロケーション、全デバイス、全ポート、全プロトコルに対応!

Cloudflare Zero Trustは、Cloudflare AccessとCloudflare Gatewayを含むゼロトラストセキュリティソリューションです。ユーザのパフォーマンスを維持しながら、あらゆる場所のデバイスからの接続を可能とし、企業、デバイス、そしてデータを保護します。

100カ国を超える地域で280以上のPoPを展開し、業界をリードするネットワークを利用して、遅延のないアクセスを提供します。

VPNに代わるより高速で安全性の高い手段として、ユーザー利便性を損ねることなくリモートワーク時のセキュリティを実現します。

\VPN接続に課題をお持ちのご担当者様!/

VPNを使わない、新しいネットワークセキュリティ対策

『Cloudflare for Zero Trust事例集』

無料配布中!

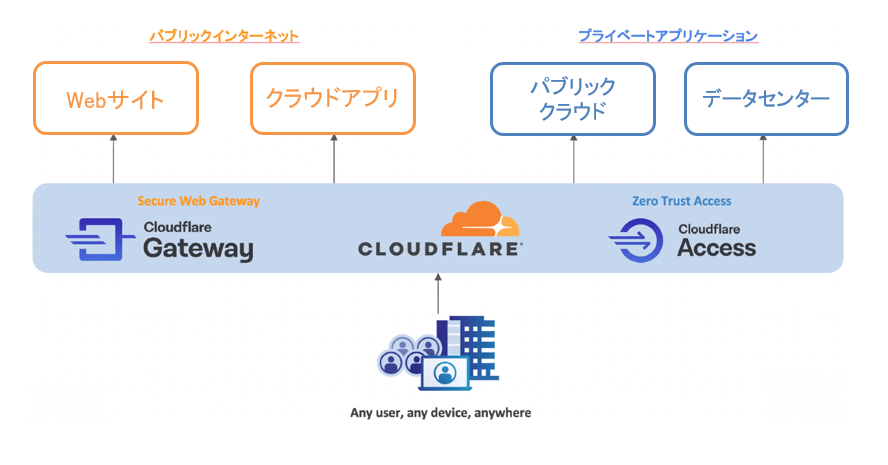

課題①VPN機器の脆弱性を狙ったサイバー攻撃への対策をしたい

テレワークが急速に浸透した昨今、VPNの脆弱性をついたサイバー攻撃が多発しています。

VPN機器の脆弱性が発見されるとセキュリティパッチが公開されるものの、遠隔地にあったりしてすぐにパッチ適用ができない機器もあり、こうしたVPNは攻撃の的となってしまいます。

VPNはID/Passによる簡単な認証が多く、こうした脆弱性を突かれてID/Passが流出してしまうことで、社内ネットワークに不正アクセスされてしまいます。

不正アクセスを入り口に、情報漏洩やランサムウェア感染につながってしまうケースが後を絶ちません。

事例①VPNの認証が突破され、ランサムウェアに感染

2020年に発生したA社へのサイバー攻撃では、VPNが突破されやすいID/Pass認証だったためにネットワークへの不正アクセスを受け、ランサムウェアに感染してしまいました。その結果、業務停止に陥っただけでなく、多額の身代金を支払うことになってしまいました。

事例②VPNの脆弱性による認証情報の流出

2021年にはB社が、VPN機器の脆弱性によって世界で8万7,000台の同社製VPN機器の認証情報が流出したと公表しました。流出した情報には中小企業を中心とした日本企業の情報も含まれており、パスワード変更などの早急な対策が各社に求められる事態に発展しました。

事例③取引先のVPN脆弱性が狙われ、ランサムウェアに感染

2022年、取引先のVPNの脆弱性が攻撃されてウイルスが侵入したことにより、C病院でランサムウェア感染が発生しシステム障害が起きました。その結果、電子カルテシステムにアクセスできなくなり、救急以外の一般外来業務が停止してしまいました。

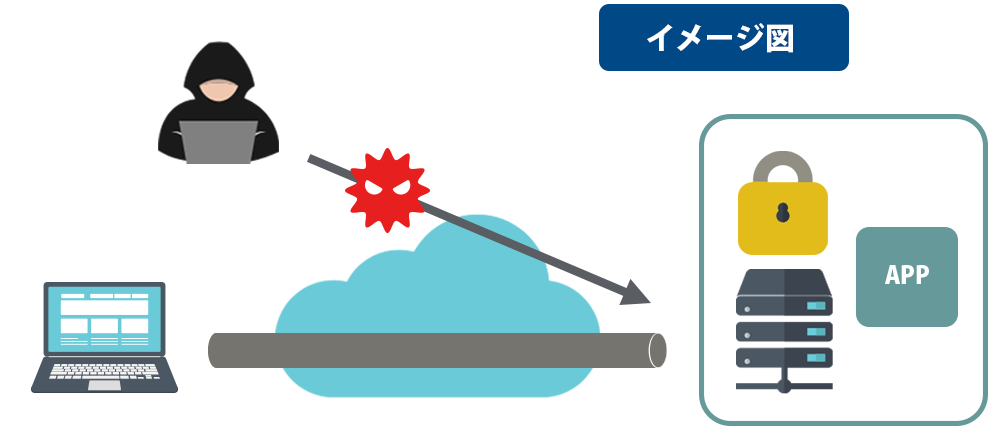

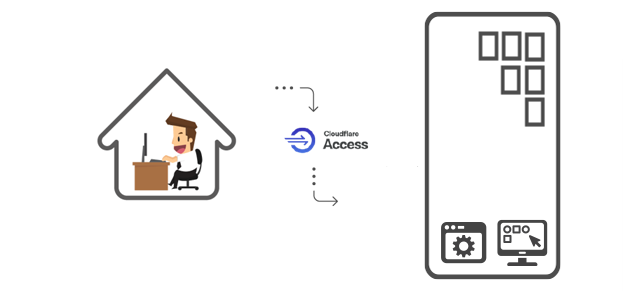

Cloudflare Zero Trustで、VPNを使わず安全を確保

Cloudflare Zero Trustを使うことで、VPNを利用せずに、Cloudflareのネットワーク経由で社内アプリケーションに安全にアクセスすることができます。

Cloudflare AccessはさまざまなIDプロバイダーと連携が可能なので、リモート接続時にID/Passのような簡単な認証ではなく、複雑な認証を要求することができます。一度認証されたユーザーであれば社内ネットワークにあるどのアプリケーションにもアクセスできてしまうVPNとは異なり、Cloudflare Accessではユーザーごとにどのアプリケーションにアクセス権限を与えるかを制御することができるので、リモートアクセス時の安全性を高めることができます。

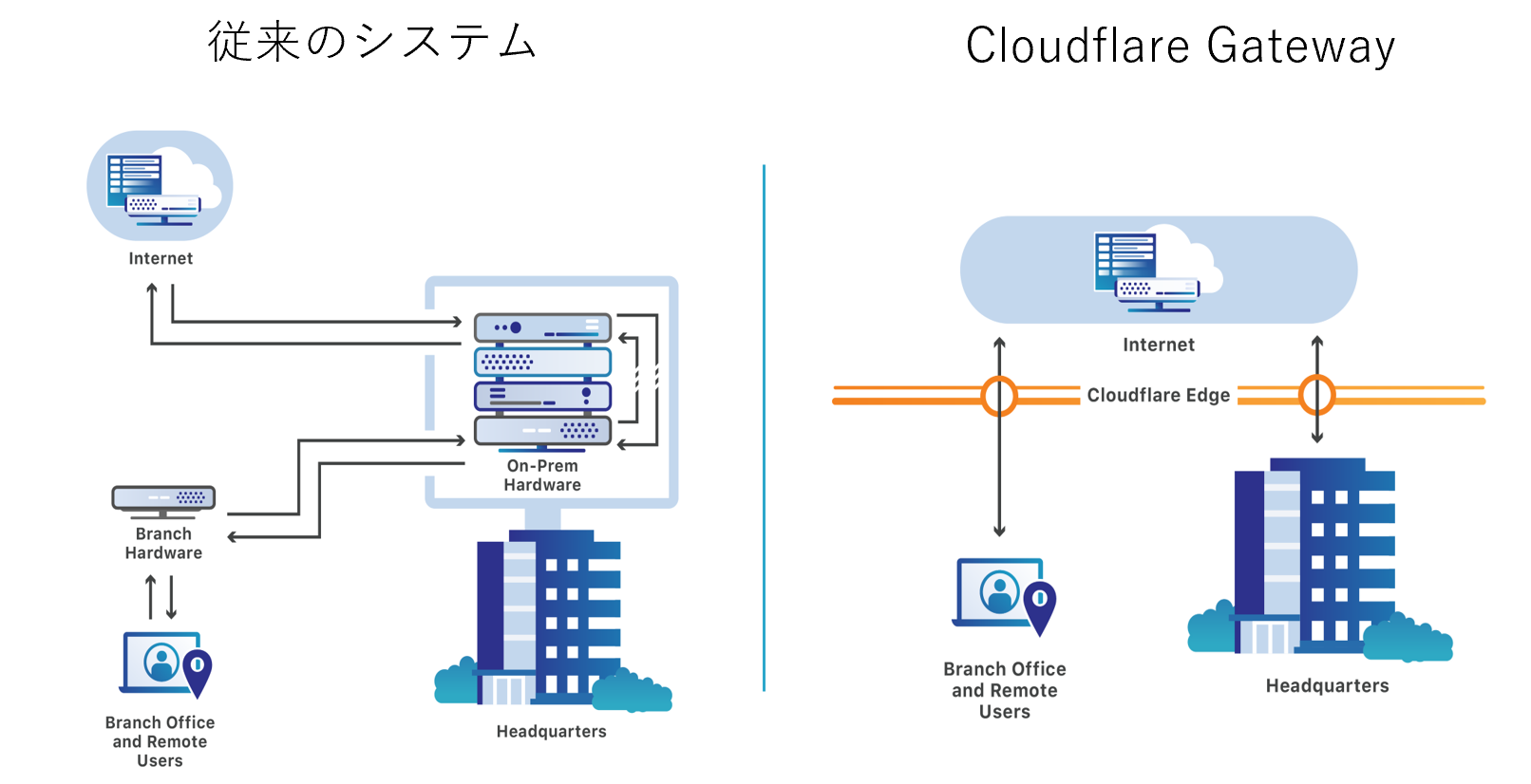

課題②セキュリティパッチ適用等、運用負荷が高くて困っている

VPNルーターを設置する場合、機器の購入費用含めた初期費用がかかるのに加え、導入後には脆弱性へのパッチ適用といった保守作業が欠かせません。そのため、セキュリティ担当者の運用負担が大きくなります。

またポリシー管理は拠点ごとに行うため、拠点が増えれば増えるほど、適切なポリシーで運用されているのか、統制が取れているのかを本社側で把握することが困難になってしまいます。万が一機器設定を誤ってしまうと、通信トラブルやセキュリティの甘さを突かれた情報漏えい事故につながりかねません。

Cloudflare Zero Trustで、運用負荷を軽減!

Cloudflare Zero Trustに含まれるCloudflare Accessでは、どのユーザーがどのアプリケーションにアクセスできるかといったアクセスポリシーや、IPアドレスの範囲を指定してアクセス制限を行うポリシーの設定といったルールの作成・管理が簡単に行えるため、アクセスポリシーやユーザー利用状況を一元的に管理することができます。

また、常に最新のセキュリティが適用されるので、セキュリティパッチ適用や機器メンテナンスが不要。VPNルーターを利用する場合と比較して、運用者の負荷を軽減できます。

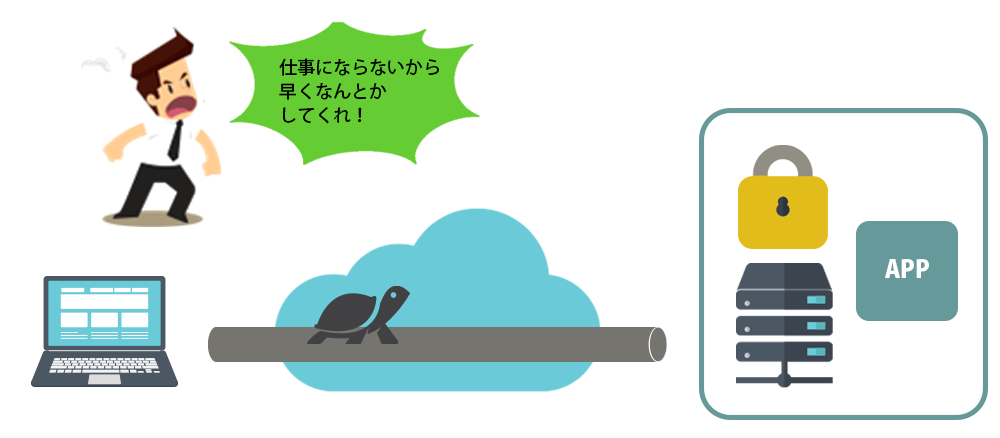

課題③通信速度の遅さや接続の不安定さに利用者から不満があがっている

テレワークの際に、VPNを利用して社内システムやファイルサーバーにアクセスすることでVPNトラフィックが増加し、VPN機器へのアクセスが集中した結果、処理が追いつかずに社内ネットワークが遅延したり、VPN接続が頻繁に切れて安定しない...といったトラブルを引き起こすことがあります。

それによりリモートワーク時のネットワーク接続について利用者から不満の声があがったり、情報システム部門への問い合わせが増えたりといった課題が発生しがちです。

また、VPNユーザー数を増やしたい場合は、同時接続数や帯域幅の増強、機器のリプレースが必要となり、多くのコストや労力、時間がかかってしまいます。

Cloudflare Zero Trustで、安全で安定した通信を実現!

Cloudflare Zero Trustに含まれるCloudflare Accessを使うことで、従業員が社内アプリケーションにアクセスする際に、ネットワークVPN機器を介してトラフィックをルーティングするのではなく、Cloudflareの最寄りのデータセンターに接続します。そのため、リモートワーク時の同時接続数や帯域幅のリミットを気にする必要はありません。

また、クラウド型のサービスなので、ネットワーク構成を新たに変更することなくユーザ数の増減にも迅速に対応することができます。

Cloudflare Zero Trustの特長

Cloudflare Zero Trustには、Cloudflare AccessとCloudflare Gateway、2つの機能が含まれています。

Cloudflare Access

VPN装置なしで安全なリモートアクセスを提供

●アプリケーションへのユーザーアクセスを制御

ルールの作成と管理が簡単に行えて、ユーザー毎に特定のアプリケーションへのアクセス権を提供

●アクセス制御機能の迅速な導入と管理

既存のIDプロバイダーをそのまま活用し、クラウドフレアのグローバルネットワークで認証してシングルサインオンを提供

●高速アプリケーションを全てのデバイスに配信

ユーザーはどのデバイスからでもどこにいても、内部アプリケーションに簡単、安全、迅速にアクセスが可能

●ユーザーアクセスと変更ログの監視

ダッシュボードでリアルタイムにアクセスログを表示及び検索が可能。外部SIEMとの統合も可能

Cloudflare Gateway

Webフィルタリングをゼロインストールで実施する

●シングル管理パネルからの完全な可視性

ダッシュボードで表示、SIEMに統合が可能、これまでにないレベルの詳細な可視性を実現するために、ネットワークのすべてのインターネットトラフィックをログとして残し監視

●インターネットのセキュリティとコンプライアンスを簡素化

DNSおよびURLフィルタリングルールを簡単に適用して、オープンインターネット上のユーザーを保護し、コンプライアンスを実施

●お客様の環境ではなく、クラウドフレアのエッジ上で脅威を排除

ゲートウェイポリシーエンジンは、ネットワーク上の脅威が到達する前にブロックし、独自の脅威インテリジェンスを利用してそれらのポリシーを通知

●迅速かつ簡単に管理

セットアップは数分で実行が可能。操作にセキュリティの専門知識を必要としないポリシーを簡単に設定可能

●妥協のないパフォーマンス

エンドユーザーは、世界最速のパブリックDNSリゾルバーを活用して高速性を体験

Cloudflare Zero Trustの詳細は

『Cloudflare 製品カタログ』

でご確認ください!

Cloudflare Zero Trustのライセンスプラン

| ライセンス | Free | Standard | Enterprise |

|---|---|---|---|

| 用途 | ユーザー50人未満まで無料で利用可能 | ユーザー50人以上で企業サポートサービスを必要としないチームに最適 | 最大限のサポート、可視性、接続性、相互運用性に支えられたセキュリティ変革を望む組織に最適 |

| 価格 | 0ドル/ユーザー | 7ドル/ユーザー | 要問合せ |

| サポート | ― | メーカー問い合わせ(英語) | MKIによるサポート(日本語) |

| ログ保有期間 | 最大24時間 | 最大30日 | 最大6か月 |

| アドオン機能 | ― | RBI、CASBなど | RBI機能、CASB機能、 SIEM連携、メールセキュリティ機能、DLP機能など |

| お申込 | Cloudflare公式サイト | Cloudflare公式サイト | お問合せはこちら |

よくあるご質問

Q)契約期間は?何ライセンスから契約できますか?

1年契約となっております。最低契約ライセンス数はZero Trust(Access+Gateway)で300ライセンスです。

Q)ライセンス価格を教えてください。

価格はご契約ライセンス数によって異なりますので、こちらからお問合せください。

Q)1端末あたり1ライセンス必要ですか?

端末台数に関係なく、ユーザーごとに1ライセンスが必要です。

Q)導入前にトライアル利用することは可能ですか?

はい。技術検証を目的としたトライアル利用が可能です。ご希望の方は、PoCご相談フォームよりご相談ください。

Q)サポート体制について教えてください。日本語で問合せできますか?電話は?

MKIにて日本語対応しております。メールでの問い合わせが可能です。

Q)クラウドサービスとのことですが、セキュリティはどうなっていますか?

ISO 27001:2013、ISO 27701:2019、ISO 27018:2019、AICPA SOC 2 Type II等の認証を取得しています。(2022年現在)

Q) どのようなIDプロバイダーとの連携が可能ですか?

Google Workspace、Microsoft、Oktaなどとの連携が可能です。詳細はお問い合わせください。