DNS フィルタリングの多重防御でより安全に

ーCloudflare ゼロトラストソリューションコラムー

連載第4回

はじめに

今回は、Gateway で利用できる DNS フィルタリング を紹介します。

DNS フィルタリングを利用するには、以下のようにいくつか方法があります。

- WARP Client をインストールして自動的に Cloudflare DNS を使う

- DNS ロケーションを登録して利用する

- Web ブラウザに Cloudflare DNS 関連の設定を行う

今回の内容は、DNS フィルタリングの仕組みといくつかの実装について紹介します。

DNS フィルタリングとは

一般的にはインターネット通信の開始は、宛先サイトのドメインを IP アドレスに変換する DNS 名前解決から始まります。

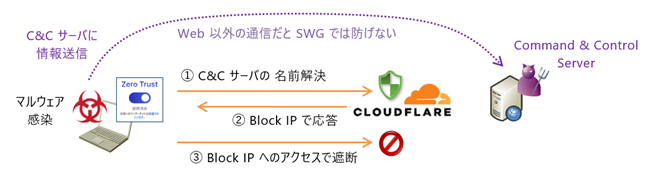

DNS フィルタリングとは、例えば、危険なサイトへのアクセスが発生しようとする場合に、そのサイトの DNS 名前解決の結果でブロック判定となれば、ブロック IP で応答して、危険なサイトへのアクセスをブロックすることができるセキュリティ機能です。

その他のメリットは、DNS 名前解決を利用する全てのプロトコル通信に対しても利用できますので、SWG 検査を使えない Web 以外の通信も DNS フィルタリングによるセキュリティ対策が可能になります。

DNS フィルタリングを使うための環境

WARP Client を利用する場合

デフォルトで自動的に Cloudflare DNS に DNS クエリを送信するようになり、あとは Cloudflare 側の DNS フィルタリングを定義するだけです。

WARP Client を利用するので、社外でも社内でも DNS フィルタリングを利用できます。

WARP Client を利用できない場合

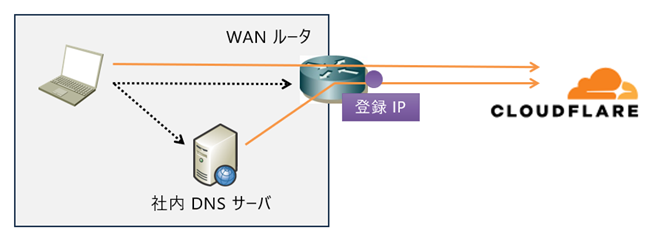

以下の図のように、最終的には Cloudflare DNS に届くように DNS アドレス設定を変更する必要があります。

ただ、このままでは Cloudflare はどの組織から届いた DNS クエリかを判別できないので、拠点 WAN ルータで NAT 変換される Global IP を Cloudflare 側に登録することで判別できる仕組みになっています。

そのため、拠点内からは DNS フィルタリングを利用できますが、社外からは送信元 Global IP が異なるため利用できません。

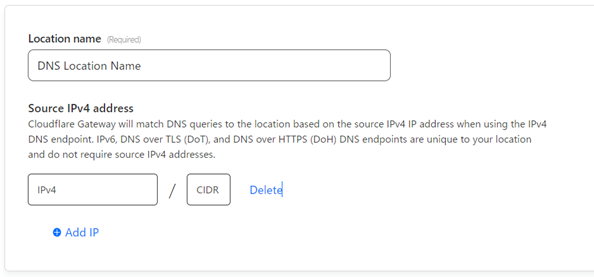

以下は、拠点 Global IP の設定画面です。

DNS フィルタリングの設定

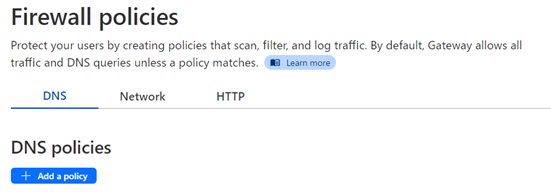

Gateway で提供する DNS フィルタリング機能は、以下画像のように [ DNS ポリシー ] で設定します。

設定の方法は、前回のコラムでも紹介した [ HTTP ポリシー ] とよく似ていますので、DNS フィルタリング固有の設定の紹介はありません。

では、新しい DNS ポリシーを追加して、実際の DNS フィルタリングの設定を見てみましょう。

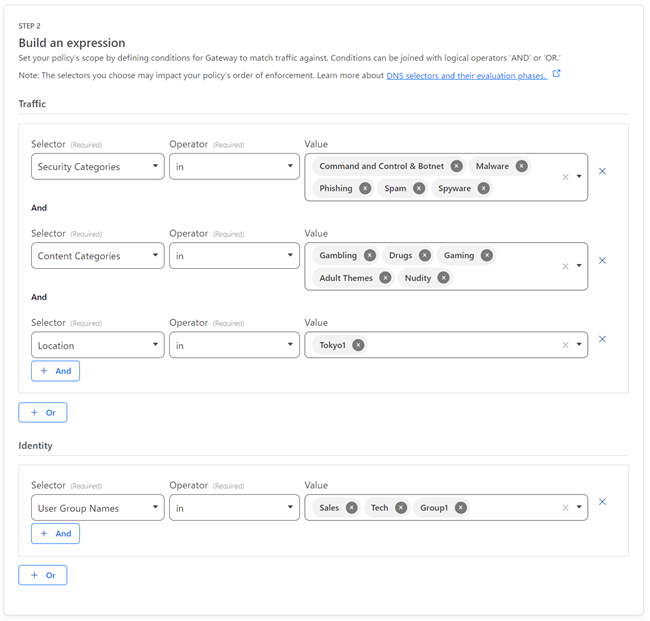

1つ1つの DNS ポリシーの設定では、当該ポリシーの一致条件として「トラフィック」「アイデンティティ」を組み合わせて設定することになります。

以下画像サンプルでは、いくつかの「セキュリティカテゴリ」や「コンテンツカテゴリ」で一致条件を設定しています。

その他の一致条件として、「ロケーション (Global IP 登録)」や「グループ名」も組み合わせて設定できることを示しています。

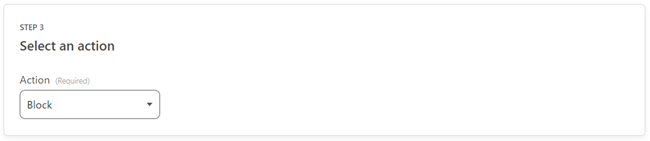

最後にアクション設定です。

通常の設定は「ブロック」になります。

おわりに

今回は、DNS フィルタリングの DNS ポリシー 設定を紹介しました。

前回のコラムでも紹介したセキュア Web ゲートウェイの HTTP ポリシー設定とほぼ同様ですので、DNS フィルタリングのポリシー設定はあまり迷うことなく実装できるでしょう。

また、今後は全ての通信が Gateway を通過するようになると、SWG では検査できない Web 以外のプロトコル通信のセキュリティ対策をDNS フィルタリングで実装できることは重要となりますので、ぜひ利用を検討してください。

執筆者:

三井情報株式会社

ソリューション技術グループ ソリューション第二技術本部 次世代基盤技術部 第二技術室