連載「コロナとの共生時代のエンタープライズネットワークとは」第2回

はじめに

前回のコラム「ハイブリッドワークで露呈したエンタープライズネットワークの新たな課題」では、働く場所の多様化にともなうセキュリティの問題についてお伝えしましたが、その解決策のひとつとしてあげられるのが、SASE(Secure Access Service Edge)です。

SASEは、ネットワークとセキュリティを統合して取り扱うことを主たるコンセプトとし、新たなエンタープライズネットワークの考え方としてここ数年注目されています。各ベンダーが得意な機能を生かして様々なソリューションを提供しています。

今回は、ユーザが抱える具体的な課題、そしてSASEを利用した解決策をご紹介します。

ネットワークの利用形態の変化と新たな課題

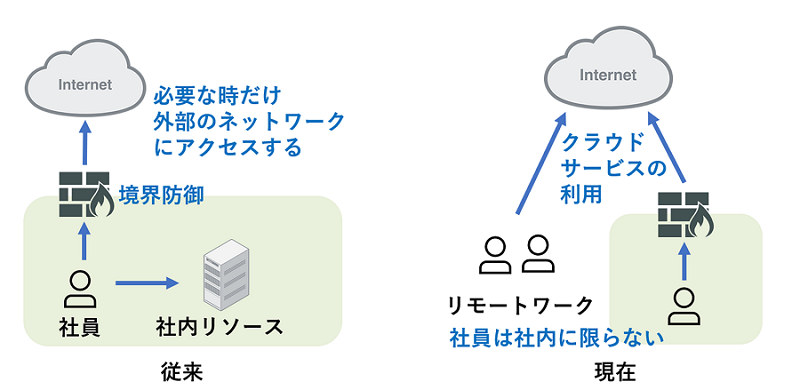

ここ数年、働き方改革やコロナ禍という背景のなかで、Work From Anywhere(場所に縛られない働き方)という考え方が浸透し、それに伴いいくつかの課題が生まれてきました。

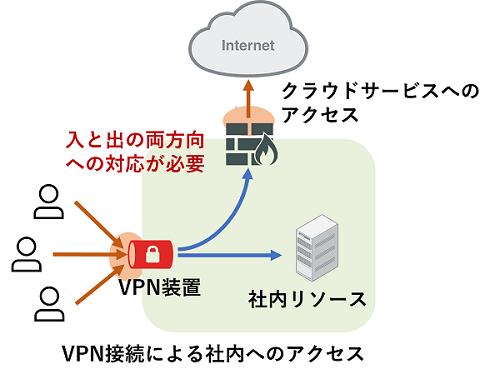

特にコロナ禍における緊急事態宣言の際は、社内で行われていた業務を自宅等で実施するため、多くの企業が従来の仕組みを応用してVPN によるネットワーク延伸を行いました。その結果、従業員のテレワークが増えるにしたがいVPN装置の負荷が増大する、ということが課題になっています。

また、クラウドサービス(SaaS)利用の一般化が進んだことで、業務用のデータがクラウド上へ移行されるようになりました。

テレワークをしているときに自宅からクラウドサービスにアクセスする場合は、社内ネットワークへのVPNを経由せずに直接インターネットへアクセスしたほうが効率的ですが、インターネットとの直接の通信を許可すると、今まで境界防御が提供してきたセキュリティを享受することができません。

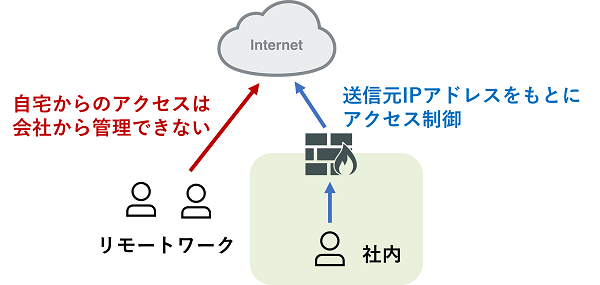

従来(従業員が会社にいる前提)の働き方では、セキュリティの確保を目的としたクラウドサービスへのアクセス制限として、拠点からの送信元IPアドレスを利用する方法が一般的でした。しかし、リモートワークが増加した今となっては、従業員の外部IPアドレスを収集し管理するのは現実的ではありません。

ここまでに挙げた課題を整理すると、以下の3点になります。

課題1.トラフィックがVPN装置に集中してしまう

課題2.クラウドサービスでアクセス元を制限したいが会社で管理できない

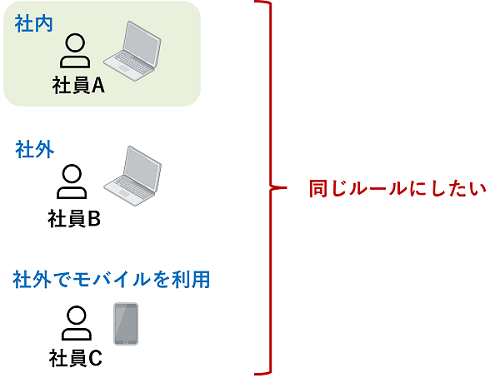

課題3.これまでと同様のセキュリティを担保したいが複雑になる

FortiSASEを利用した解決策

FortiSASEとは、ZTNA (Zero Trust Network Access)/VPN ソリューションに区分される新しいクラウドサービスです。

Fortinet社の運用するサービス基盤上に用意された専用の接続点(PoP)を経由して通信を行うことで、VPN装置の負荷を軽減し、リモートユーザに社内と同様のセキュリティ機能を提供します。

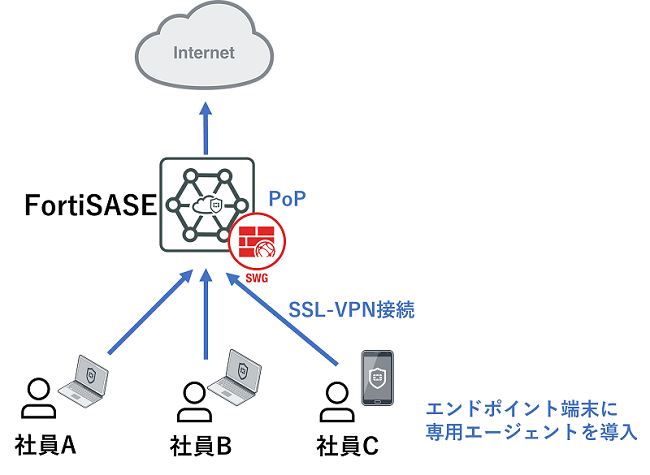

なお、従業員の端末からの通信をPoPに向けるためには2つの方法があります。

- エンドポイント端末に専用エージェント(FortiClient)を導入し、SSL-VPNでPoPと接続する方法

- エージェントレスでSWG(Secure Web Gateway)のようにProxyとして接続する方法

※エージェントレスではProxy通信のみがセキュリティ検査の対象になります。

それでは先ほどの3つの課題をFortiSASEで解決する方法を見ていきましょう。

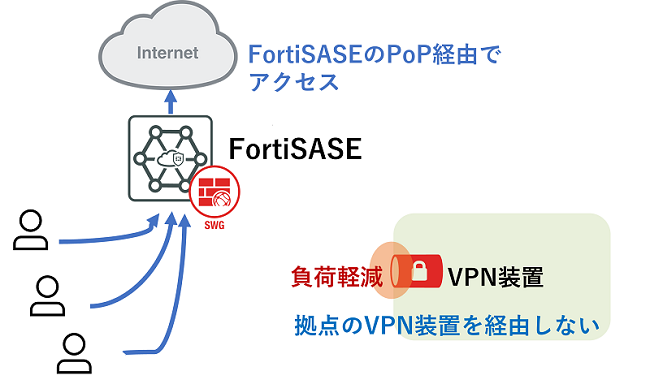

課題1.トラフィックがVPN装置に集中してしまう

→【解決策】FortiSASEのPoPでインターネットへのアクセスを管理

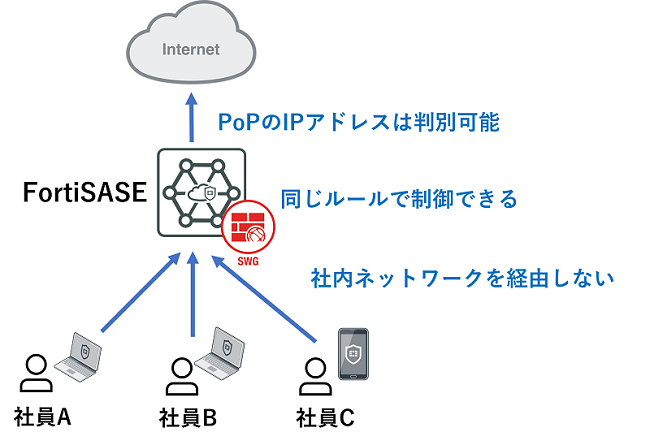

自宅・外出先でテレワークしている従業員の端末からInternet向けには、PoPを経由させる形でアクセスするようにします。これにより社外環境からもセキュリティを担保した状態でInternetアクセス制御が可能になるとともに、VPN装置への負荷も軽減することが可能です。

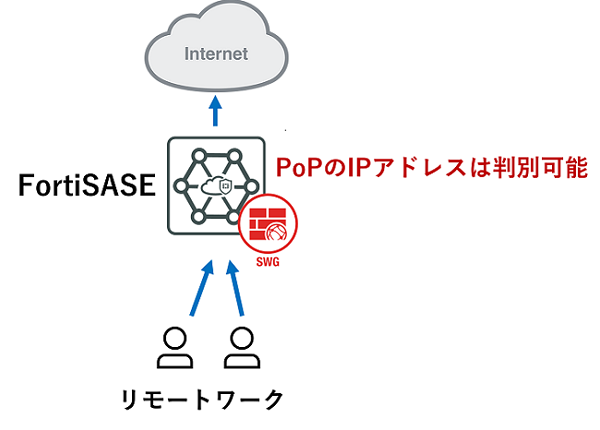

課題2.クラウドサービスでアクセス元を制限したいが会社で管理できない

→【解決策】FortiSASEでアクセス元ユーザを制限

社内からクラウドサービスにアクセスしている場合、クラウドサービス側では拠点の出口IPアドレスからのアクセスのみ許可するようコントロールできましたが、テレワークが増加して各家庭のIPアドレスから直接アクセスされる環境においては、その全てを把握することが難しくなりました。

従業員端末からのクラウドサービス向けアクセスについても、FortiSASE経由でアクセスすることでPoPの出口側IPアドレスを指定することが可能になります。

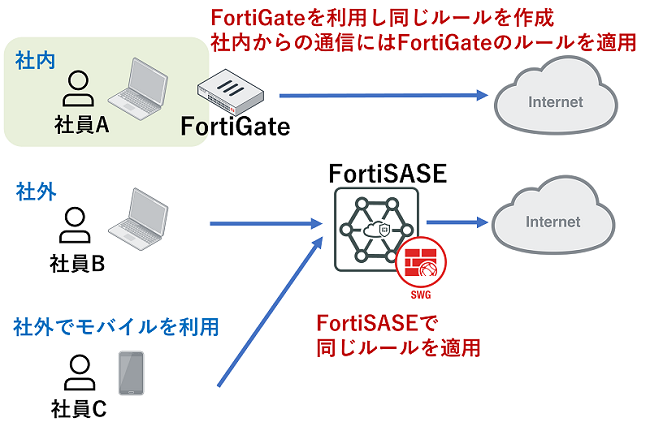

課題3. これまでと同様のセキュリティを担保したいが複雑になる

→【解決策】FortiSASEとFortiGateを利用して同様のアクセス制御ルールを適用する

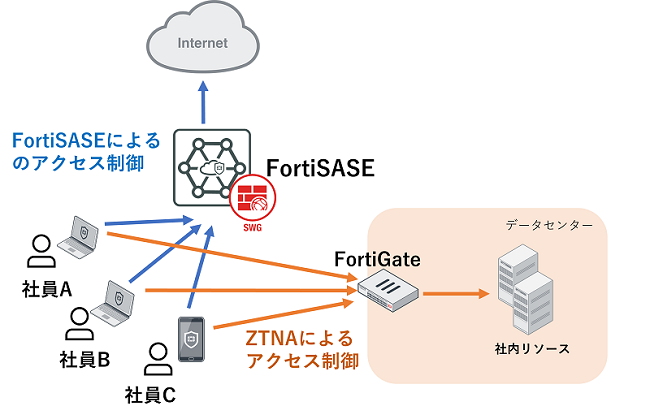

従業員端末が社内にあるとき、社外からアクセスするとき、それぞれでアクセスレベルを統一するには同じルールを適用する必要がありますが、拠点UTMとしてFortiGate、リモート接続用GWにFrotiSASE(PoP)を利用すればこのルールが統一可能です。

これら3つの課題に対するFortiSASEの利用ケースをまとめると、次のようになります。

まとめ

SASEは、各ベンダーから様々な形で提供されていて、それぞれ特色が異なります。

特に決まった形があるわけではなく、企業ごとの課題に合わせて製品・機能を選定することが重要です。

前述してきた課題以外にも多くの課題を抱えているユーザはいます。例えば、リモートユーザが社内のサーバリソース等へのアクセスをしたいという要望がある場合、FortiGateと連動したZTNAをご検討いただく事も可能です。

現在も機能拡充に向けて取り組みが続いている注目プロダクトとなりますので、最新の情報にご期待ください!

補足情報 FortiSASE機能の紹介

FortiSASEで実際に利用できる機能をご紹介します。

- FWaaS(Firewall as a Service)

FortiSASEのPoPで作動するセキュリティーサービスは、同社のUTM製品「FortiGate」で使用されているFortiOSがベースとなっており、これまでと同等の高度な検査を行うことができます。 - AV、Webフィルター、 DLP、IPS、DNSフィルター、アプリケーション制御、ファイルフィルター、SSLインスペクション

FortiSASEの主要なセキュリティ機能として、これらを次世代ファイアウォールと組み合わせ利用できます。

Fortinet社はFortiGuard Labsと呼ばれる独自の研究機関を所有しており、FortiGuard Labsから提供される最新の脅威や攻撃者、トレンドの情報を利用して、各種機能が動作しています。

- AV(アンチウィルス): FortiGuard Labsから提供される最新の脅威検知エンジンを利用して、マルウェアの侵入を阻止します

- Webフィルター: 90以上のカテゴリをもつURLのデータベースをもとにWebアクセスの制御が可能です。また、TLS1.3を含む暗号化トラフィックにも対応しています。

- DLP(Data Loss Prevention):ネットワーク上を行き来する個人情報や口座番号などの重要な情報を検知し、外部への漏洩や紛失を防止します。

- IPS(侵入防止システム):数千の侵入防止ルールとほぼリアルタイムのインテリジェンスが提供され、既知の脅威およびゼロデイの脅威を検知してブロックします。

- DNSフィルター: DNSクエリを検査しWebリソースへのユーザクセスを制御します。

- アプリケーション制御:ユーザが実行するアプリケーション通信をセンサーが分析し、リアルタイムでアクセスを制御します。

- ファイルフィルター:ネットワーク上でやりとりされるファイルの形式にもとづくフィルタリングを提供します。

- SSLインスペクション:暗号化された通信を復号し上述のセキュリティ検査を適用することができます。

- マルチPoP

FortiSASEはクラウドサービスとして耐障害性を向上させるために、複数のPoPが用意されており、セットアップ時に4つの地域のPoPを選択できます。利用時は最寄りのPoPに自動接続されますが、最寄りのPoPに障害が発生した場合は、他のPoPで通信を継続します。

関連ページ

おすすめコラム:

ハイブリッドワークで露呈したエンタープライズネットワークの新たな課題

ニューノーマル時代の働き方にフィットするSASEソリューションとは?

関連ソリューション:

三井情報のネットワークソリューション

菊地

次世代基盤第一技術部 第二技術室

Fortinet製品プロダクトリーダー。Fortinet製品全般の検証・取扱体制の構築、顧客への提案支援などに従事。

日下部

次世代基盤第一技術部 第二技術室

2017年10月に中途入社。以降、ADC製品とFortinet社製品を担当。

コラム本文内に記載されている社名・商品名は、各社の商標または登録商標です。 本文および図表中では商標マークは明記していない場合があります。 当社の公式な発表・見解の発信は、当社ウェブサイト、プレスリリースなどで行っており、当社又は当社社員が本コラムで発信する情報は必ずしも当社の公式発表及び見解を表すものではありません。 また、本コラムのすべての内容は作成日時点でのものであり、予告なく変更される場合があります。