はじめに

今回は、セキュリティのお話をしたいと思います。

2017年はランサムウェア「WannaCry」が猛威をふるいました。報道番組で多く取り上げられるなど一躍有名になり、「ランサムウェア」という言葉も定着しました。また、住宅ローンフラット35の団体信用生命保険料クレジット払いシステムに不正アクセスが発生するなど、一般個人に向けた脅威もより強まる年になりました。当コラムでは公開サーバのセキュリティに関してお話します。

情報セキュリティ脅威のトレンド

2017年の情報セキュリティ10大脅威がIPA(情報処理推進機構)から公表されています。

| 順位 | 脅威 | 昨年順位 |

|---|---|---|

| 1位 | 標的型攻撃による情報流出 | 1位 |

| 2位 | ランサムウェアによる被害 | 7位 |

| 3位 | ウェブサービスからの個人情報の窃取 | 3位 |

| 4位 | サービス妨害攻撃によるサービスの停止 | 4位 |

| 5位 | 内部不正による情報漏えいとそれに伴う業務停止 | 2位 |

| 6位 | ウェブサイトの改ざん | 5位 |

| 7位 | ウェブサービスへの不正ログイン | 9位 |

| 8位 | IoT機器の脆弱性の顕在化 | ランク外 |

| 9位 | 攻撃のビジネス化(アンダーグラウンドサービス) | ランク外 |

| 10位 | インターネットバンキングやクレジットカード情報の不正利用 | 8位 |

IPA 情報セキュリティ10大脅威2017(組織編)

出典:独立行政法人情報処理推進機構(IPA)ホームページ掲載の 「情報セキュリティ10大脅威2017」より

組織に対する脅威の部分を抜粋(https://www.ipa.go.jp/security/vuln/10threats2017.html )

トピック① (脆弱なIoT機器とDDoS攻撃)

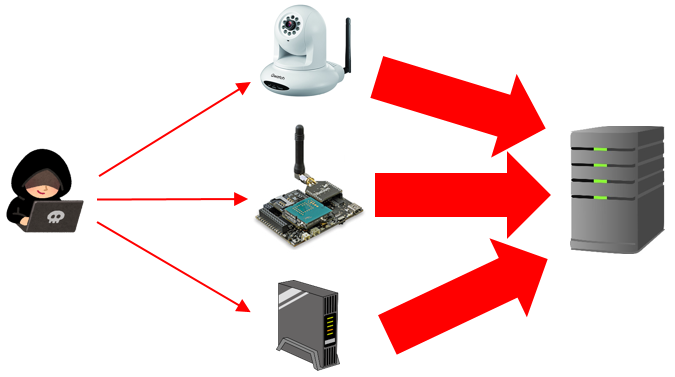

新しい傾向(昨年度ランク外からの新規ランクイン)として、「IoT機器の脆弱性の顕在化」と「攻撃のビジネス化」が挙げられます。IoT機器(Webカメラやプリンターなど様々なセンサーデバイス)が乗っ取られる事件が多く報告されていますが、そのような機器を使っていない会社も無関係ではありません。乗っ取られた機器がボットネットを形成し、DDoS攻撃のパワーが増しているのです。攻撃規模、被害額共に増加傾向にあります。現在も多数の機器が攻撃者の指示を待ち、ネット上に潜伏しています。

IoT機器を使ったDDoS攻撃

また、安価に時間単位でDDoS攻撃をサービスとして提供するDDoS代行業者も多数登場しています。これが「攻撃のビジネス化」です。日本においても数年前、16歳の高校生がスイスのDDoS代行業者に依頼し、オンラインゲームを一時サービス停止に追い込んだ事件がありました。この時少年がDDoS代行業者へ支払った額はわずか800円です。少しのお金さえ払えば、身元を隠して誰でも簡単にDDoS攻撃を首謀することができる訳です。多数のユーザのうち、たった一人のユーザから恨みを買うことで狙われたらひとたまりもありません。数百Gbpsの攻撃も珍しくなくなっています。

さらに、DDoS攻撃を停止する代わりに身代金を要求するケースもあります。サービス停止の損害に加え、身代金の損失、信用低下のリスクを考えると、必要な対策への投資は行うべきだと言えます。

トピック② (脆弱性、ハッキング)

Webサイトのハッキング(情報漏えい、改竄等)に関する項目も常に上位にランクインしています(3位、6位、7位)。Webアプリケーションフレームワーク「Apache Struts2」の脆弱性(CVE-2017-5638)をついた攻撃は、2017年のセキュリティを語る上でランサムウェア「WannaCry」に次いで良く引き合いに出されます。冒頭で記載した住宅ローン関連サイトへの攻撃もこの脆弱性をついたものです。都税のクレジットカードでの納付を受け付ける「都税クレジットカードお支払サイト」や日本貿易振興機構のサイトなど、公共性のあるサイトも影響を受けました。

またプロバスケットボールのBリーグ公式サイトでは、実際にクレジットカードの不正利用まで発生しています。脆弱性勧告の翌日には攻撃ツールが出回っていたため、その影響によるものと思われます。

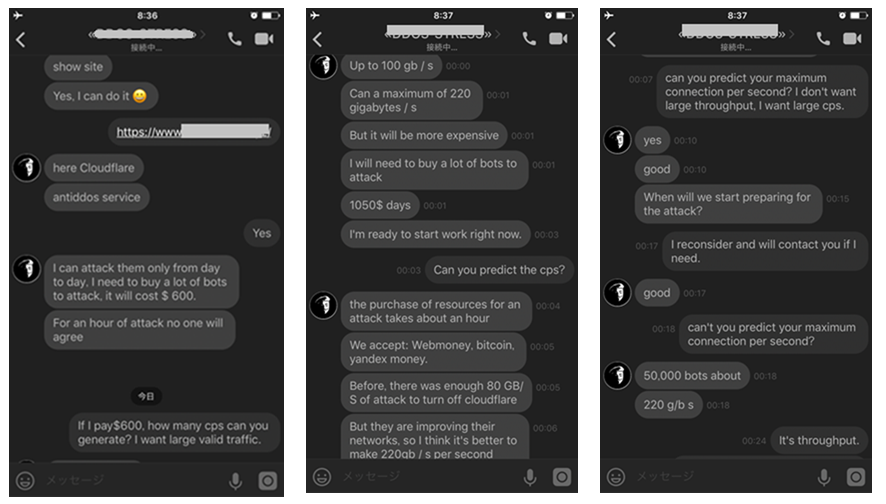

DDoS代行業者に問い合わせてみた

当方も試しにいくつかのDDoS代行業者へ問い合わせてみました。やり取りは多くの場合、ICQなどのコミュニケーション用アプリで行われます。(一部情報をマスクしています)

結果、対応が親切・丁寧で回答も大変迅速でした。問い合わせるやいなや、「今すぐ開始できるよ!どうする!?」というノリのところもありました。当然のことながら利用はしませんでしたが、いつでも簡単に依頼が可能だと確認でき、危機感がより強くなりました。

「Apache Struts2」の脆弱性(CVE-2017-5638)攻撃デモ

「Apache Struts2」の脆弱性をついた攻撃を実際に検証してみましたので、動画でご覧下さい。

脆弱性って本当に恐ろしいなと思いました。Web関連のポートしか開いていないのに、まるでTelnetやSSHでログインしているかのように任意のコマンドが実行できます。ここで皆さんにお伝えしたいのは、いかに攻撃が簡単かという点です。新規脆弱性が発見されるとすぐに攻撃ツールが出回りますので、これを用いれば並のエンジニアでも簡単に攻撃することができるのです(ワンデイ攻撃)。

クラウド型セキュリティサービス「Cloudflare」で防御

当社では、CDNとクラウド型のWAF、DDoS対策を組み合わせたCloudflareを扱っており、これにより上記のような脅威を防ぐことが可能です。

DDoS対策

Cloudflareはエッジサーバを世界中のデータセンターへ分散したアーキテクチャーとなっており、高い性能と耐障害性を確保しています。

世界中にあるエッジサーバ

数十~数百Gbpsの攻撃も珍しくないため、オンプレミスのDDoS対策製品の場合は契約回線が攻撃パケットで埋め尽くされる問題に対して無力ですが、上記の対策なら安心です。ミサイル防衛と同じで、攻撃はできるだけ早く打ち落としたいですよね。ミサイル防衛の世界ではTHAADミサイルやSM-3といった迎撃ミサイルで守る訳ですが、Cloudflareの場合はIP Anycastというテクノロジーを採用することで、送信元の近くのエッジサーバへトラフィックを誘導し、オリジンサーバやその接続回線を完全に保護します。

Web Application Firewall(不正アクセス対策)

WAFに関しては、シグネチャの迅速なリリースと適用が肝になります。クレジットカード番号などを含むお客様の個人情報がインターネットに晒される可能性がありますが、これは言ってしまえばクレジットカードを公衆の面前に放置するのと同じような事ではないでしょうか。残念ながらそのような状況が生まれてしまった場合、少しでも早くその状況を解消したいですよね。そのためにはメーカーもシグネチャを迅速に提供する必要がありますし、利用側も1日に1度のアップデートではもはや足りません。クレジットカードが丸一日放置されると考えると恐ろしいですよね。かといってWAFのシグネチャアップデート間隔を1時間やそれ以下にしているシステムは聞いたことがありません。

しかし、Cloudflareはその上をいきます。シグネチャのテストを終えリリースできるタイミングになったら、全顧客へ勝手に適用してくれるのです。利用側の自動/手動でのアップデートは不要です。前述の「Apache Struts2」の脆弱性についても、勧告されたその日にシグネチャが配信されていました。また、依頼すれば特定顧客専用のカスタムシグネチャ作成にも対応しています。このアップデート委託とカスタムシグネチャは、ほとんどのセキュリティベンダーが有償のSOCサービスとして提供していますが、Cloudflareの場合はエンタープライズプランに加入すればWAF機能の利用と一緒にバインドされ、シンプル且つ安価に提供されます。

CloudflareのWAFによる防御デモ

前出の攻撃デモと同様の攻撃を、CloudflareのWAFによって防御するデモも動画でご紹介します。

ご覧のように、WAFをオンにするだけで攻撃を防御できました。

さいごに

今回のコラムでは、DDoS攻撃や脆弱性をついたハッキングが簡単でより身近なものになっていることをお伝えしました。やる気さえ起こせば誰でも簡単に攻撃を行うことができます。攻撃が簡単なのに、防御システムの構築が大変だと腹立たしいですよね。Cloudflareでの対策ならクラウド型のため、既存のシステム構成に変更を与えることなく、素早く簡単に導入することができます。無償トライアルも可能ですので、検討されたい方は是非お問い合わせ下さい。

角田 貴寛

基盤技術グループ 次世代基盤技術部 第二技術室

現在、セキュリティ関連調査研究・教育業務に従事

コラム本文内に記載されている社名・商品名は、各社の商標または登録商標です。 本文および図表中では商標マークは明記していない場合があります。 当社の公式な発表・見解の発信は、当社ウェブサイト、プレスリリースなどで行っており、当社又は当社社員が本コラムで発信する情報は必ずしも当社の公式発表及び見解を表すものではありません。 また、本コラムのすべての内容は作成日時点でのものであり、予告なく変更される場合があります。