今求められているセキュリティ対策とは?

近年、働き方の自由化が進んだことやテレワークや在宅勤務の導入が急速に普及しています。オフィス以外の場所での勤務を認めたり、データをクラウド上に置いて利用する等、仕事の進め方が従来とは変わってきました。

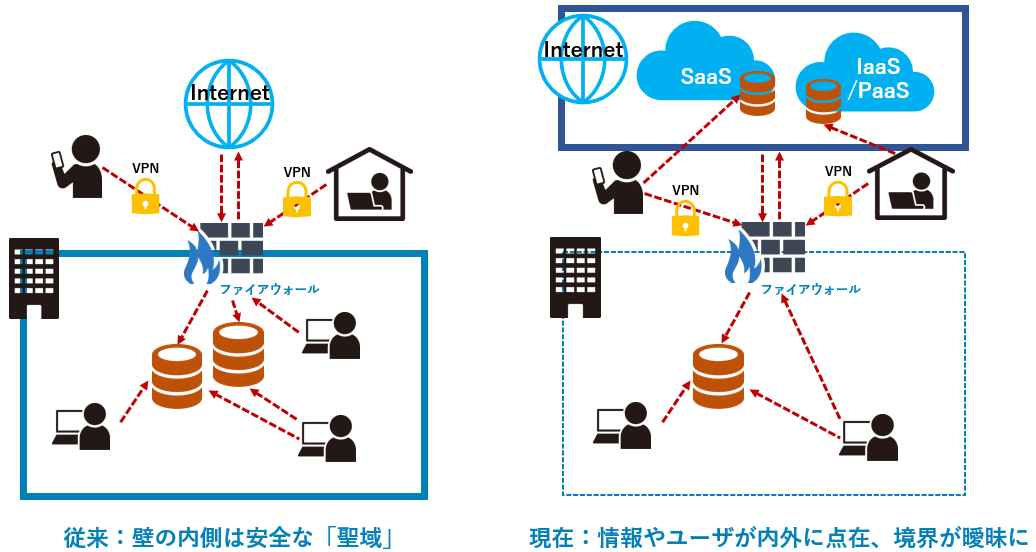

「データの持ち出しは禁止」「仕事はオフィスに用意されたネットワーク環境で行うもの」であった時代には、社内と社外の境界にファイアウォールを設置して社内ネットワーク内のデータや端末の安全を確保していましたが、「データはクラウド上に保存」「仕事は自宅やサテライトオフィスからでも可能」な状況においてはその境界が薄れつつあります。

その境界を前提とした外部からの攻撃を防ぐ従来型のセキュリティ設計のままでは、リモートアクセスの自由度を下げてしまいますが、利用者の利便性を重視すると「防御」や「保護」を目的としたセキュリティ対策が不十分になってしまうという課題があります。どのようにユーザー利便性と安全性を両立するか、多くの企業が苦慮しています。

利用者の利便性とセキュリティ対策の両方を実現するためには、従来のように社外/社内という境界で分けるのではなく、守るべきものは「データ」であり「情報」であるということに焦点をおき、ゼロトラストセキュリティの観点でセキュリティ対策を行うことが重要になってきています。

ゼロトラストセキュリティとは

ゼロトラストとは「何も信頼しない」を前提に対策をするセキュリティの考え方です。従来、企業ネットワークはファイアウォールの『壁』に守られ、その壁の中は信頼できる安全な場所=聖域と考えられてきました。しかしデバイスの多様化や高性能化と企業のクラウド利用が進み、聖域の外側で業務を遂行できる状況が生まれます。政府の「働き方改革推進」により聖域は徐々に重要性を失い、2020年初めにはCOVID-19の蔓延によるテレワークの急増で企業ネットワークのファイアウォールは従来の役割を失いました。

このようにファイアウォールの外側にも守るべき情報が点在するようになり、内と外の境界があいまいになったことで、全ての通信を信頼しない前提でセキュリティ対策をしていくゼロトラストの考え方が広まってきました。

セキュリティ脅威の最新動向

情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024※」では、依然として「ランサムウェアによる被害」が1位となっています。また、2位も去年と変わらず「サプライチェーンの弱点を悪用した攻撃」となっており、特定の組織を狙ったセキュリティ攻撃が引き続き重大な脅威として挙げられています。

| 順位 | 被害内容(組織) | 前年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | 2位 |

| 3位 | 内部不正による情報漏えい等の被害 | 4位 |

| 4位 | 標的型攻撃による機密情報の窃取 | 3位 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 6位 |

| 6位 | 不注意による情報漏えい等の被害 | 9位 |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 | 8位 |

| 8位 | ビジネスメール詐欺による金銭被害 | 7位 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 5位 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) | 10位 |

出典:IPA 独立行政法人 情報処理推進機構「情報セキュリティ10大脅威 2024」

※「情報セキュリティ10大脅威 2024」は、IPAが2023年に発生したセキュリティ事故や攻撃の状況等から脅威候補を選定し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーで構成する「10大脅威選考会」の投票を経て決定したものです。

セキュリティ課題別 製品・サービス

ここでは、よくある課題別に主な製品・サービスをご紹介します。

各用語の説明については、「セキュリティ用語集」をご覧ください。

社外からの不正アクセス対策

WAF、DDoS対策

- Cloudflare

- Microsoft Azure DDos Protection

- Microsoft Azure Webアプリケーションファイアウォール

Web無害化、メール防御

SSO、多要素認証

脅威検知・対策統合管理

- Microsoft Defender for Cloud

- Microsoft Defender for Endpoint

ID統合管理

- Microsoft Azure Active Directory Premium

エンドポイントセキュリティスイート

- Microsoft Enterprise Mobility + Security

暗号化証明書管理

- Microsoft Azure Key Vault

パスワード管理

社内ネットワークへの安全なアクセスの実現

DNSセキュリティ

VPN

ファイアウォール

- Microsoft Azure Firewall

ネットワークインフラの監視運用

脆弱性診断

- Tenable

SIEM

- Microsoft Azure Sentinel

セキュリティ対策例

ここでは、具体的なセキュリティ被害例と対策の一例をご紹介します。

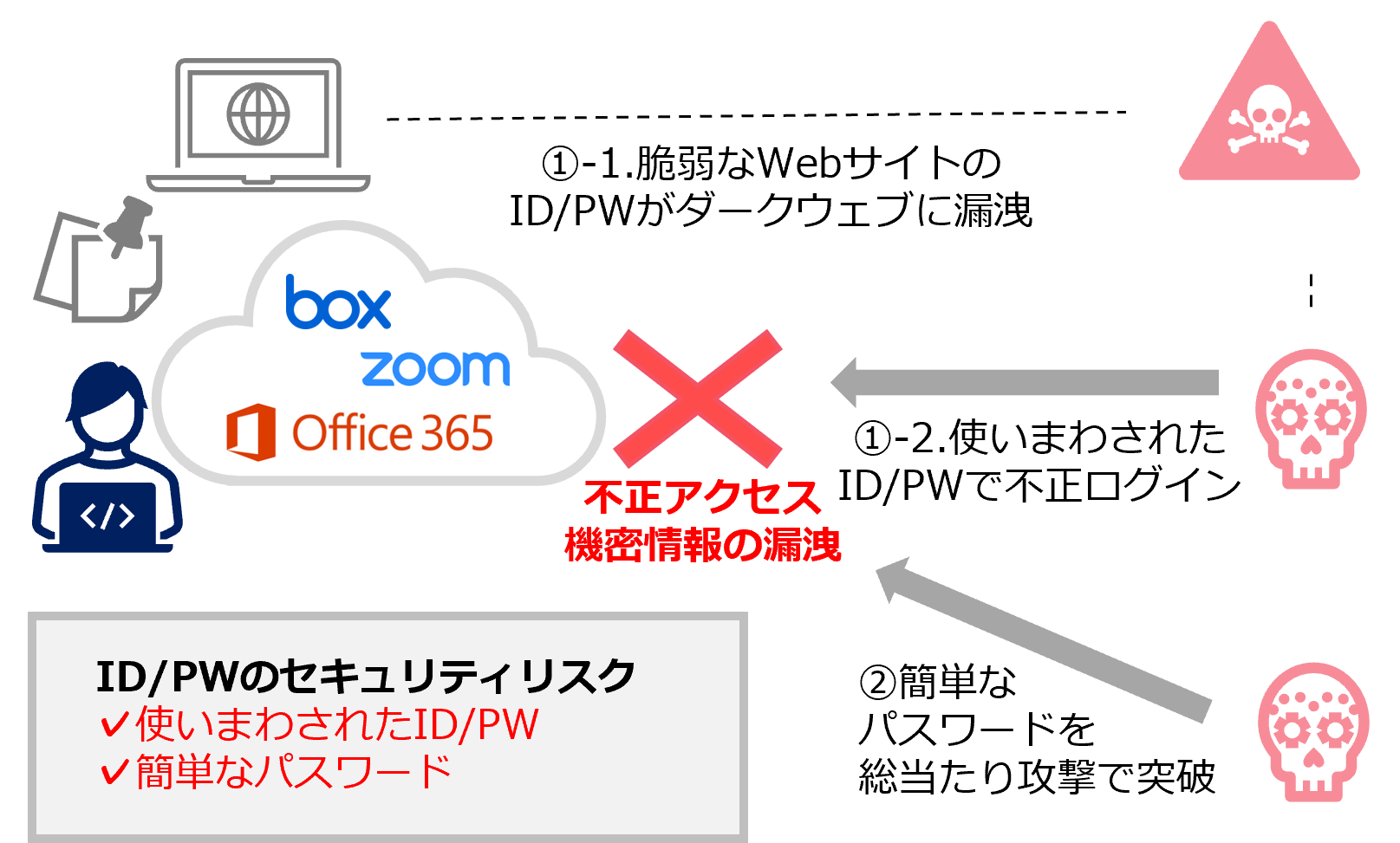

ケース1:社内システムへの不正アクセス/不正侵入による情報漏洩

被害内容

- 脆弱なWebサイトからID/PWが流出し、 社内システムに不正アクセスされ機密情報が漏洩

- 簡単なパスワードが総当たり攻撃で突破され、 機密情報が漏洩

対策方法

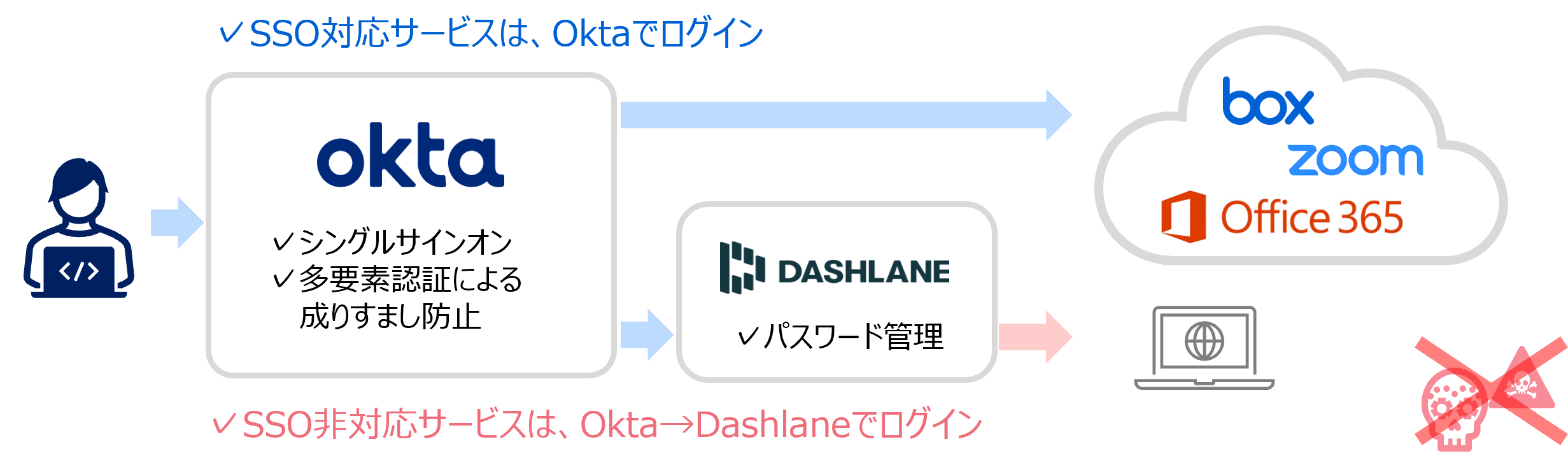

《利用テクノロジー》シングルサインオン(SSO)、多要素認証(MFA)、パスワード管理

《対策概要》SSO対応サービスはOktaでログインし、非対応サービスはDashlaneでPW情報を管理。さらにOktaへのログインは多要素認証を実施し、成りすましによる不正ログインを防止。

ケース2-①:社内システムへの不正アクセスによる情報漏洩

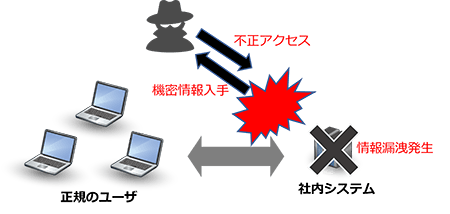

被害内容

在宅勤務時など社外から社内システムにアクセスする際のセキュリティが不十分であったため、不正なユーザが社内システムにアクセスして機密情報を抜き取るという情報漏洩が発生した。

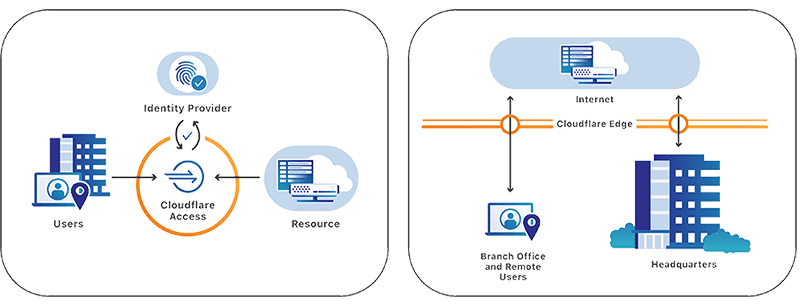

対策方法

《利用テクノロジー》クラウド型リモートアクセスサービス/Secure Web Gateway

《対策概要》従来型のVPN装置(ハードウェア)を必要としない、Cloudflareのサーバを介する仕組みを導入することで、安全なリモートアクセスを実現した。社内システムだけでなく、外部インターネットにアクセスする際にもフィルタリング等を行って安全を確保。

利用ツール・製品概要

| メーカー名 | 製品/サービス名 | 主な機能 |

|---|---|---|

| Cloudflare | Cloudflare Zero Trust(Cloudflare Access+Cloudflare Gateway) | リモートアクセス機能、Secure Web Gateway |

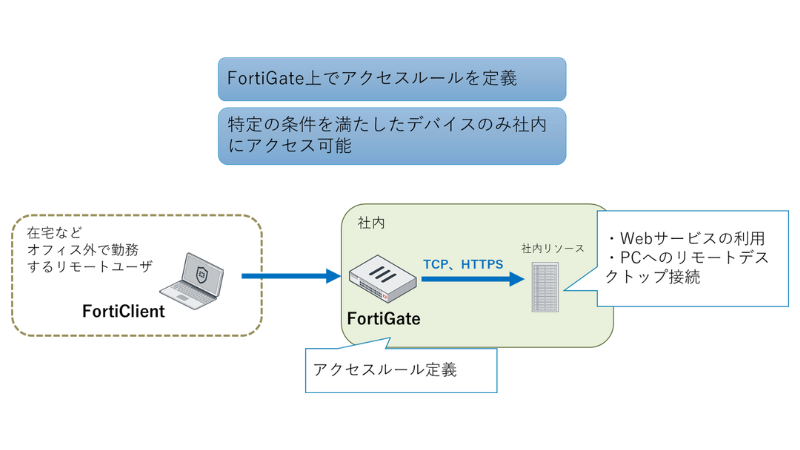

ケース2-②:社内システムへの不正アクセスによる情報漏洩

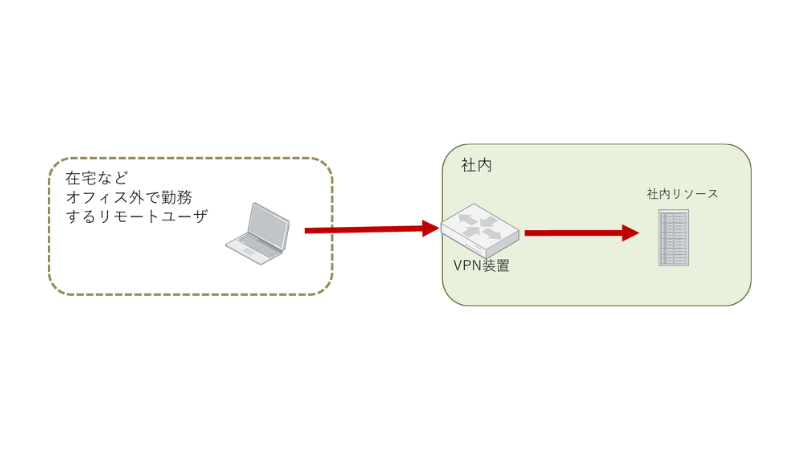

被害内容

従来のVPNでは、一度接続すると誰でも社内リソースにアクセスできてしまう。接続後はデバイスの状態に変化があってもわからない、ユーザーが何をしているかが把握できない。

対策方法

《利用テクノロジー》クラウド型リモートアクセスサービス

《対策概要》FortiSASEでは、OSのバージョンや脆弱性の有無などのデバイスチェックのほか、アプリケーション単位でのアクセスコントロールや通信先の把握など、ユーザーアクティビティの監視と制御により安全なリモートアクセスが可能となる。

利用ツール・製品概要

| メーカー名 | 製品/サービス名 | 主な機能 |

|---|---|---|

| Fortinet | FortiSASE | リモートアクセス機能、Secure Web Gateway |

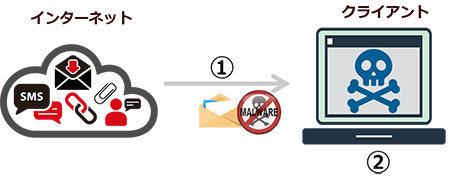

ケース3:メール添付ファイルによるウイルス感染

被害内容

日ごろ関わりのある組織や人物を装った巧妙な電子メールに、セミナーの案内状などと称したウイルス付きドキュメントファイルが添付されていた。ファイルを開封することで端末がウィルスに感染し、そこから個人情報流出へと発展した。

- 外部から悪意のある添付ファイル付きメールを受信

- 添付ファイルを開くことで端末がウィルス感染

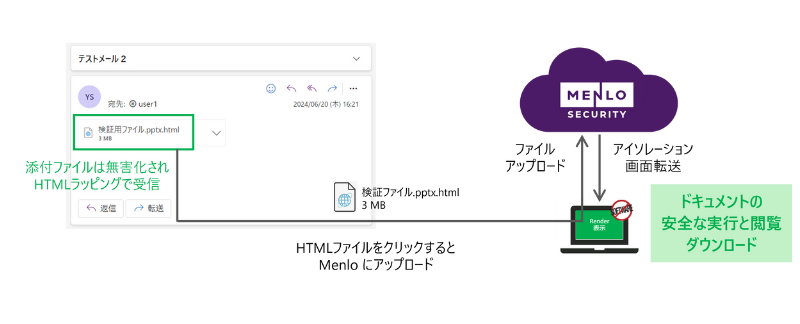

対策方法

《利用テクノロジー》Isolation(分離)テクノロジー/メール版

《対策概要》添付ファイルの安全な実行、および ダウンロードを提供。

添付ファイルは無害化されて HTML ラッピングの形で受信し、端末上での直接実行を防ぐ。

無害化するため、実行しても安全なドキュメント閲覧を提供し、また PDF 無害化ファイルでのダウンロードも可能。

利用ツール・製品概要

| メーカー名 | 製品/サービス名 | 主な機能 |

|---|---|---|

| Menlo Security | MENLO-SECURE-OFFICE-365 または MENLO-SECURE-GSUITE | Email 添付ファイル分離/無害化 |

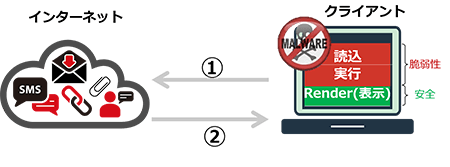

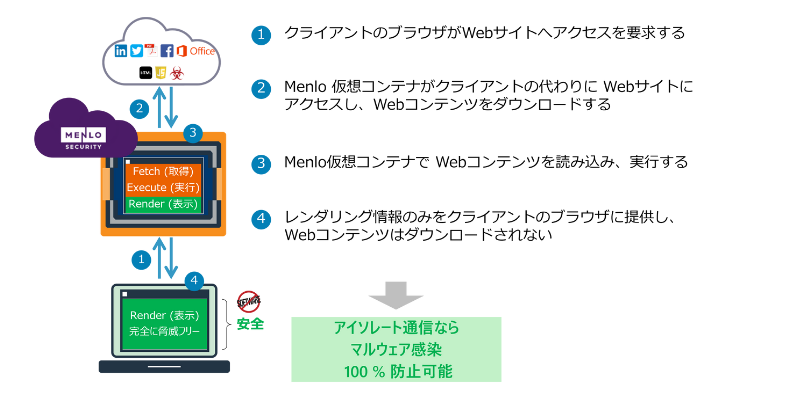

ケース4:Web閲覧によるウイルス感染

被害内容

業務上、世界中のWebサイトにアクセスして広く情報を収集する必要があり、Flashを使うWebサイトは閲覧を禁止するなどのウイルス対策は行っていた。抜本的な対策をしない限りマルウェア感染は時間の問題であると危機感を抱いていたところ、マルウェアの侵入を防ぎきれずウイルスに感染してしまった。

- クライアントからWebサイトヘアクセス

- クライアントのブラウザでアクティブコンテンツを実行・結果表示

対策方法

《利用テクノロジー》Isolation(分離)テクノロジー/Web版

《対策概要》原則全てのWebサイトをアイソレーション処理し、攻撃を端末に到達させない安全なWeb閲覧を実現。従来のリスト運用で影響が多い「感染リスク」や「業務中断」をWebアイソレーションで対応。既存のブラウザで利用できるため、生産性やユーザエクスペリエンスを低下させず安全なWebブラウジング環境を実現。

利用ツール・製品概要

| メーカー名 | 製品/サービス名 | 主な機能 |

|---|---|---|

| Menlo Security | Protect+ Basicほか | Web分離/無害化 |

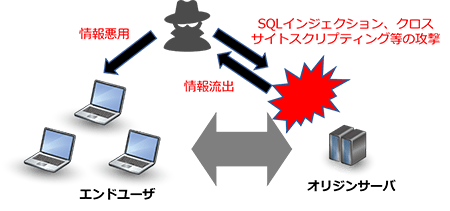

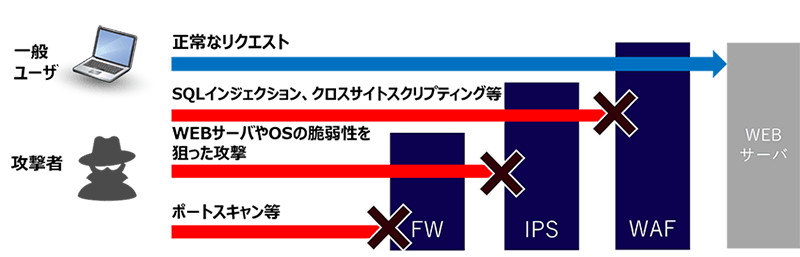

ケース5:Webサーバへの攻撃による機密情報流出

被害内容

Webサーバに不正アクセスされ、登録ユーザのメールアドレス情報等が盗まれた。盗まれたメールアドレス宛に迷惑メールが届いたことで判明。

対策方法

《利用テクノロジー》WAF(Web Application Firewall)

《対策概要》ウェブアプリケーションの脆弱性を悪用した攻撃からウェブアプリケーションを保護するセキュリティ対策。SQLインジェクション、 クロスサイトスクリプティング(XSS)、ゼロデイ攻撃等からWebサイトを保護する。

利用ツール・製品概要

| メーカー名 | 製品/サービス名 | 主な機能 |

|---|---|---|

| Cloudflare | Cloudflareエンタープライズプラン | CDN/Webセキュリティ(WAF、DDoS攻撃対策) |

ケース6:フィッシングメールによる情報漏えい

被害内容

組織内の関係者に、偽サイトへ誘導する不審なメールが一斉に届いた。UTMにて送信元の受信拒否、メール内のURLアクセスをブロックするも、アカウント情報が窃取されていたことがその後判明。外部にメールが不正に転送されていたことで、個人情報の流出につながった。

- フィッシングメールのURLをクリック

- 悪意のあるサイトに、個人情報を入力することで情報流出

対策方法

《利用テクノロジー》Isolation(分離)テクノロジー/メール版

《対策概要》》“うっかり” クリックしても書き込み禁止 (Read-Only) モードで安全な Webサイト閲覧を提供。URLリンクの危険度判定に応じて、異なるアクションで対応可能 (Read-Write / Read-Only / Block)。改ざんされた一般 Webサイト閲覧を含め、Webサイトに潜む悪性スクリプトはブラウザ上で実行されない。時間差攻撃でURLリンク先が後から悪意のあるサイトに変化したとしても、 読み込み時にサイト判定。

利用ツール・製品概要

| メーカー名 | 製品/サービス名 | 主な機能 |

|---|---|---|

| Menlo Security | MENLO-SECURE-OFFICE-365 または MENLO-SECURE-GSUITE | Email URLリンク書き換え、書き戻し |

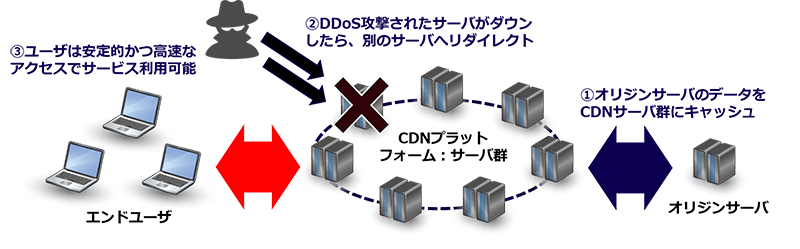

ケース7:サーバへのDDoS攻撃による接続障害

被害内容

ECサイトやゲームなどの商用サーバに対して大量のデータを送り付けるDDos攻撃によってサーバがダウンしたことで、ユーザがログインできなくなったり、接続エラーが発生するなど、機会損失に伴う売上減少と顧客満足度の低下を招いた。

対策方法

《利用テクノロジー》CDN(Content Delivery Network)

《対策概要》コンテンツを高速で、安定して配信するために使われる仕組みを導入。 Webサイトのコンテンツを複数のサーバにキャッシュさせておき、大量のアクセスがあってもキャッシュしたCDNサーバーから安定して高速にコンテンツを配信できるよう対策を行った。

利用ツール・製品概要

| メーカー名 | 製品/サービス名 | 主な機能 |

|---|---|---|

| Cloudflare | Cloudflareエンタープライズプラン | CDN/Webセキュリティ(WAF、DDoS攻撃対策) |

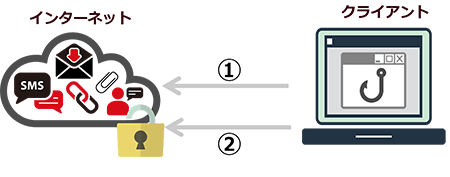

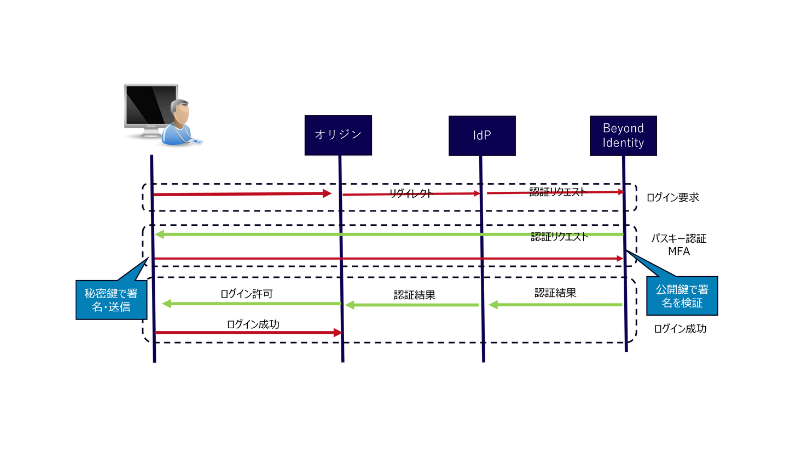

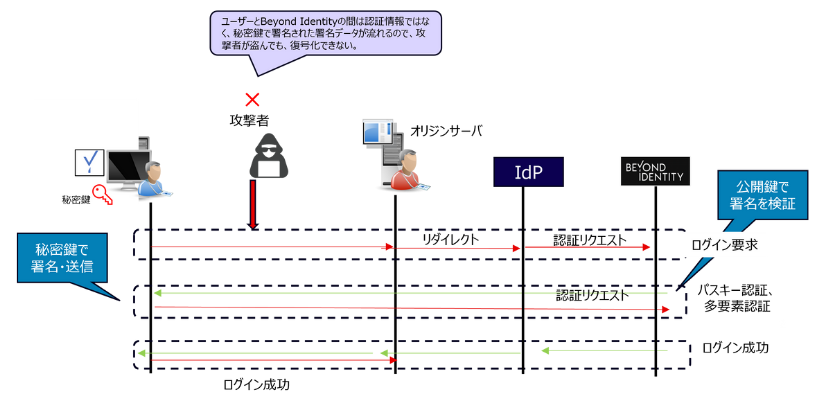

ケース8:認証情報窃取による不正侵入

被害内容

AitM攻撃(Adversary in the middle)とは、従来の偽のログインページに誘導して認証情報を盗み出すフィッシング攻撃とは異なり、本物のログインページを用いて、認証を通過した状態のデータ(セッションCookie)を盗み出す。Cookie情報を盗むためSSO、MFAを導入しただけでは防げない。

対策方法

《利用テクノロジー》パスワードレス認証、フィッシング耐性MFA

《対策概要》公開鍵暗号方式を用いた認証技術・パスキーによる認証で、ユーザーとオリジンサーバでやりとりされるのは、ユーザーのデバイスの秘密鍵で署名された署名データとなるため、攻撃者はCookie情報を盗むことが出来ない。

利用ツール・製品概要

| メーカー名 | 製品/サービス名 | 主な機能 |

|---|---|---|

| Beyond Identity | Beyond Identity | パスワードレス認証、フィッシング耐性MFA |

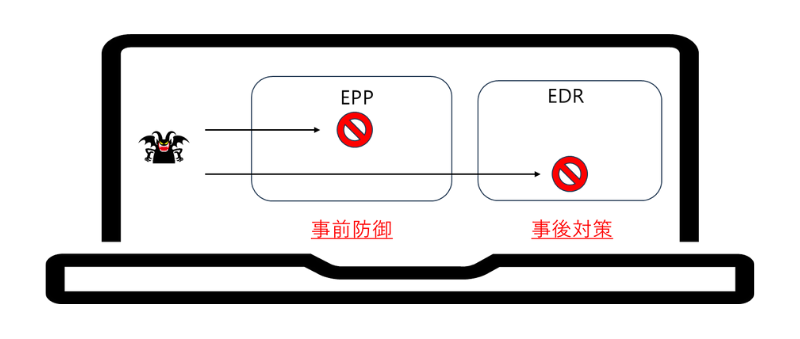

ケース9:従来のセキュリティでは防御出来ない未知のマルウェア攻撃の被害

被害内容

デバイスがオフィス以外に持ち出されるようになったが、従来のEPP(Endpoint Protection Platform)では、デバイスへの既知のマルウェアやウイルスはブロックできるが、ゼロデイ攻撃やファイルレス攻撃には対応しにくい。

対策方法

《利用テクノロジー》EDR (Endpoint Detection and Response)

《対策概要》高度化するサイバー攻撃に対しては、侵入前に防ぐことに加えて侵入された後にその被害を以下に抑えるかということが重要となる。EDRはエンドポイントでの不審な活動や攻撃を検出して、その後の封じ込め・復旧対応を支援する。

利用ツール・製品概要

| メーカー名 | 製品/サービス名 | 主な機能 |

|---|---|---|

| Fortinet | FortiEDR | EDR |

セキュリティ用語集

2FA:2-Factor Authentication

2要素認証。パスワードでの認証に加えて、ユーザーが所有しているモノ(スマホ、ワンタイムパスワード等)またはユーザー本人の身体的特徴(顔認証、指紋認証等)による認証を組み合わせて行う認証。複数を組み合わせて行う認証に関してはMFAを参照。

CASB:Cloud Access Security Broker

従業員のクラウドサービス利用状況を監視し、適切なセキュリティ対策を行う仕組み。「可視化」「コンプライアンス」「データセキュリティ」「脅威防御」の4機能で構成される。シャドーITへの対策の1つ。クラウドサービスのリスクを評価し、利用を監視・可視化するのが主目的であり、通信のブロック等は行わない為、webフィルタリングとの併用が効果的。

CSPM:Cloud Security Posture Management

クラウドセキュリティ動態管理。クラウドサービスを利用する際、設定ミスや管理不備によって情報漏洩インシデントやサイバー攻撃が発生しないよう、IaaS/PaaS基盤の設定をAPI連携で継続的に自動でチェックする仕組み。

EDR:Endpoint Detection and Response

PC、スマホ、サーバー等のユーザーが利用するエンドポイントデバイスを対象に、不審な動作を監視します。不審な動作を検知すると権利者へ通知し、迅速な対応を行えるよう支援する仕組み。

MFA:Multi-Factor Authentication

多要素認証。パスワードでの認証に加えて、ユーザーが所有しているモノ(スマホ、ワンタイムパスワード等)やユーザー本人の身体的特徴(顔認証、指紋認証等)による認証の中から複数を組み合わせて行う認証。

SASE(サシ―):Secure Access Service Edge

経路・システムの種類を問わず、すべてのEdge(場所、モバイル、PC、Cloud)に安全なネットワークアクセス環境を提供する仕組み。

SD-WAN:Software Defined-Wide Area Network

SDNの技術を、WANの管理・制御に適用したもの。「ゼロタッチプロビジョニング」「高可用性ハイブリッドWANの実現」「アプリケーションや回線品質に基づくWAN経路の制御」といった要件を備えているものが多いが、ベンダーによって実装している機能や実現方法は異なる。

SIEM(シーム):Security Information and Event Management

ファイアウォールやIDS/IPS、プロキシ等から出力されるさまざまなログやデータをため込むデータベース。目的に応じた的確な自動監視用のクエリーをつくることで、サイバー攻撃やウイルス感染などのインシデントを検知する監視基盤になる。SOC運営を高度化させるために必要なツール。

SOAR(ソアー):Security Orchestration, Automation and Response

SOC運用を支援する製品。システム連携・オートメーション化・ワークフロー機能を提供し、セキュリティ運用の自動化や効率化を実現する。

SSO:Single Sign On

システム利用開始時に1度ユーザー認証(ログイン)を行うと、その後複数のシステムを利用開始する際に、都度認証を行う必要がない仕組み。

SWG:Secure Web Gateway

URLフィルタリング、アンチウイルス、サンドボックスなどの機能をクラウド型で提供するサービス。従来のオンプレ型プロキシでは社内ネットワークからのweb通信のみの制御しかできず、在宅・モバイルワークの普及により多くのリモートワーカーのアクセス管理を対応できなくなった部分を補う仕組み。クラウド型で提供されるURLフィルタで、安全でないと判断したアクセス先へのアクセスを遮断する。

VPN:Virtual Private Network

インターネットとプライベートネットワークとの境界に配置していた、インターネット回線を利用して社外からプライベートネットワークにアクセスするための仮想の専用線。

WAF(ワフ):Web Application Firewall

Webアプリケーションの脆弱性を悪用した攻撃からWebサイトを保護する。ネットワークレイヤーレベルで防御するファイアウォールと異なり、HTTP/HTTPS通信内の不正通信を検出防御する仕組み。(SQLインジェクション・クロスサイトスクリプティング対策)